大数据及云环境下计算机反取证技术研究*

2016-09-21罗晖佟晖

罗晖,佟晖

(1.北京市公安局网安总队,北京100053;2.北京警察学院,北京102202)

大数据及云环境下计算机反取证技术研究*

罗晖1,佟晖2**

(1.北京市公安局网安总队,北京100053;2.北京警察学院,北京102202)

本文针对大数据和云计算背景下的计算机反取证技术进行研究,并对取证人员如何有效的破解犯罪分子的反取证技术进行了阐述。文章首先分析了目前反取证技术发展趋势、反取证技术对司法活动的影响、反取证技术研究对取证人员的积极意义,然后针对反取证技术中常见的数据清除、数据隐藏、数据加密、虚拟机、影子系统、去中心化、对抗取证分析、VPN等技术从技术层面进行了分析。文章站在取证人员的角度,结合取证工作中的一些难点、热点问题,对犯罪分子可能采取的反取证手段提出了破解之法。

反取证技术;计算机犯罪;黑客;

0 引言

随着大数据和云计算时代的到来,越来越多的黑客在浩瀚的网络海洋中隐藏自己,他们像幽灵一样时隐时现,开展各种违法犯罪活动,他们使用计算机反取证技术隐匿自己的犯罪证据,躲避公安机关的侦查。随着我国法制建设的深入,电子证据在司法活动中的作用越来越重要,一项电子证据经常在一起司法活动中发挥关键的作用,黑客们采取一些反取证措施躲避打击,或者减轻法院的判决,由于电子证据具有“易灭失”的特点,在实际办案过程中经常会发生证据不充分的情况,黑客的反取证手段也会发挥一定的作用,干扰办案的正常进行。目前,取证和反取证的博弈正在持续,计算机取证人员必须了解和掌握反取证技术,才能有效打击网络黑客的嚣张气焰,提高取证工作的针对性和完整性。

1 意义

反取证技术的研究对电子数据取证人员具有非常重要的意义,一方面可以了解犯罪份子重要电子数据的去向,明确取证重点,另一方面可以提高取证的可靠性和全面性,还可以针对反取证技术来完善取证工具的功能,提高取证工具的实用性,加大对计算机犯罪人员的打击力度。

2 反取证技术分析

当前反取证技术主要包括数据深度清除、数据隐藏、数据加密、虚拟机技术、影子系统技术、去中心化技术、对抗取证分析技术、VPN技术等等[1],下面分别加以介绍并简单分析破解之法。

2.1 数据清除技术

数据清除技术是指将计算机内文件删除后,用一些随机产生并且毫无意义的数据对文件磁盘区域进行覆盖,这样避免取证人员可以利用恢复技术将文件恢复,达到数据擦除的目的。同时一些专门软件可以对计算机文件尾部数据残留区和硬盘未使用空间进行随机数据覆盖,目的是彻底清除硬盘中以往操作残留的数据,达到彻底清除、无法恢复的目的[2]。覆盖的次数是可以选择的,次数越多,残留数据被恢复的可能性越小。就好像你在一张纸的格子里先写了一个字,然后在这个格子里又写了另一个字,虽然两个字重叠,但有经验的人还是能看出来,当你在相同的格子里写上第三、第四文字后,你第一个字被识别的可能性就越来越小。国际上已有出台数据擦除标准,比如美国海军工作人员办公室出版的NAVSO P-5239-26擦除标准次数是3次,美国空军系统安全指令5020擦除标准次数是4次,目前在一款名为“无影无踪”的计算机数据清除软件中可以采用“彼得加特曼”覆盖方法,可以对硬盘覆盖35次,从而保证数据消除的彻底性。在不了解硬盘实际编码方式的情况下,覆写次数是确定硬盘数据擦除是否彻底的重要衡量指标。PGP等加密软件也集成了数据覆盖删除和文件残留区、磁盘未使用空间覆盖功能,如果犯罪分子使用这些软件数据清除功能会给计算机取证人员带来干扰。2015年初,某市公安部门办理了一起“某公司云平台被攻击案”,该云平台内100余台服务器被植入木马,被黑客控制,沦陷为对外进行DDOS攻击的工具,在对黑客进行抓捕过程中,发现该黑客使用数据清除技术对服务器内木马等涉案程序进行数据清除,销毁作案痕迹,以此躲避侦查。2015年中旬,某市公安局破获了“某大学城网站被攻击案”,该大学城网站在短时间内被人上传1000余万条小广告贴文,造成了服务器瘫痪和恶劣的社会影响,三名黑客破解了大学城网站高级登录权限后,利用“发帖器”批量登录账号并发布广告,在对黑客进行抓捕时发现,黑客使用了数据清除技术将该团伙网络聊天记录、发帖器软件等关键证据进行了数据清除,以此来躲避侦查。

数据清除技术虽然给案件侦破带来了困难,但是这种技术也存在漏洞。目前有“磁道强弱判断法”和“磁道边缘探测法”两种方法理论可以读取硬盘上被覆盖的原始数据。第一种理论认为,当硬盘磁头在硬盘上写入数据时,它使用的信号强度只是用来写入一位数据,这个写入信号并不是很强,因此,你可以通过它写入的数据位的信号强度来判断此前该数据位所保存的是何种数据。比如,如果数据0被数据1所覆盖,其信号强度会比数据1被数据1覆盖要弱一些。使用专门的硬件就可以检测出准确的信号强度,通过数据信号强度来判断原始数据;第二种方法理论认为,硬盘磁头向磁盘内写数据时,每次进行写操作的位置并不一定对得十分精确。这就能让专家们在磁道的边缘侦测到原有的数据。但是目前互联网上并不能找到如此专业的“数据清除技术”破解软件。在实际运用中,由于数据清除软件可靠性和磁盘应用复杂性的特点,经常会导致使用这种软件覆盖不彻底的情况,所以取证人员仍然可以利用各种数据取证软件进行尝试性的数据恢复,仍然可以发现一些蛛丝马迹;笔者曾多次进行过实验,用某种软件将U盘插拔记录清除后,使用PGP和无影无踪软件对文件残留区、磁盘未使用空间进行多次覆盖,从实验的结果看,被清除U盘记录有时可以彻底清除无法恢复,但有时经多次覆盖后仍然可以通过数据恢复技术恢复出来,其结果具有不确定性。另外,数据清除软件在进行文件尾部数据残留区清除时会扫描所有文件,这样会大大加长数据清除的时间,如果对一块硬盘进行多次的覆盖可能会用几天的时间,犯罪分子不可能经常实施对整块硬盘的多次覆盖,这就给取证人员提供了数据恢复机会;同时,一般的犯罪人员的重要数据不会轻易的删除,经常会在硬盘不同位置或者U盘中进行备份,这也给取证提供了新的重点方向。

2.2 数据隐藏技术

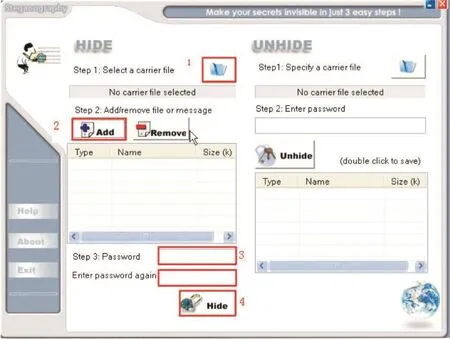

数据隐藏技术是指把一些重要的文件伪装成其他的类型,或者直接隐藏磁盘的未分配空间中或者其他文件中。改变文件的扩展名是一种最简单的方法,可以逃过经验不足的取证人员的检查。数字隐写是数据隐藏技术的重要分支,是将秘密数据隐藏于公开的数字媒体之中。现有的隐写软件主要以GIF、JPEG、BMP等图像文件为载体,比如DStego、Steganography等。Steganography软件是将信息隐藏于GIF文件的文件结束符0x003B之后,隐写后的图片改变是肉眼无法区分的,这些软件简单易用,只需几个简单步骤便可实现数据隐藏功能,非专业人员可以非常容易的操作[3]。

图1 Steganography软件操作界面

有些专门的反取证软件会把数据存储在磁盘中,然后把数据的位置标记成磁盘坏块,操作系统会让其他程序在访问磁盘时跳过这些坏块,从而保证的这些数据不被任何程序所访问,实现了对数据的隐藏[4]。取证人员只要了解数据隐藏技术并且有足够的经验,通常可以发现隐藏数据的线索。通对于改变扩展名的隐藏方式,取证人员可以使用专业工具通过扫描文件特征的方式区分出来;其他的隐藏方式通常要借助专用的工具,如果发现犯罪分子计算机中存在数据隐藏功能的软件,就可以针对该软件的功能和特点有针对性的进行数据的查找。

2.3 数据加密技术

数据加密技术一般分两类,一类是本地数据加密,另一类是网络通讯数据加密。本地加密是将明文变成密文,目前很多软件都提供加密功能,最常见的如WinRAR、Office软件等,常见的加密容器软件如PGP、TrueCrypt等。比如常见的PGP软件是全世界最流行的加密软件。它的源代码是公开的,经受住了成千上万顶尖黑客的破解挑战,事实证明PGP加密是安全的,PGP技术是美国禁止出口的技术,如果数据密码的复杂性足够的话,采用暴力破解的方法会有很大难度,没有密码,软件开发者本人也无法解密[5]。TrueCrypt是一款免费开源的加密软件,支持多种加密算法,比如AES-256,Blowfish(448-bit key)等,它可以在硬盘上建立虚拟磁盘,用户可以按照盘符进行访问,打开盘符时需要密码。更为重要的是TrueCrypt支持隐藏加密卷功能,该功能是指在一个加密卷里面再创建一个加密卷,使用外层卷的剩余空间来存储内层卷的数据,外层的那个加密卷是“明”的,内层的是“案”的。当你要打开加密卷的时候,如果输入的是外层的口令,那就打开外层的卷;反之,输入内层的口令,则打开内层的卷,这时候看不到外层的数据。狡猾的犯罪人员会把最敏感、最重要的数据放在隐藏卷,把相对不太重要的数据放在外层卷。如果公安机关发现了加密卷,犯罪分子如果装出一副很无奈的样子,很不情愿地把外层卷的口令告诉警方。这时候,外层卷虽然暴露了,但是内层的隐藏卷并没有暴露,警方无法判断是否存在内层加密卷,这给办案带来了非常大的难度。但是加密的数据也给办案人员提供了重点的目标,因为加密数据通常是跟案件相关的,也是对犯罪分子来说最重要的数据,发现了被加密的数据也就确定了重点突破的目标。

网络通讯加密通常用于网络赌博、网络传销、网络传播淫秽信息、黑客攻击类案件中,比如目前一些分布式拒绝服务攻击(DDOS)软件的控制端与被控制的肉鸡之间的通讯数据是加密的,从而躲过了网络的监控。境外的赌博网站也是通过HTTPS加密协议使境内参与赌博人员无法被发现,这些加密的通讯给发现犯罪带来了难度,但是这种方式也是有明显的弱点,这个弱点就是本地计算机,数据在本地并没有被加密,取证人员可以针对本地计算机开展大量的工作。

2.4 虚拟机技术

虚拟机技术指通过软件模拟具有完整硬件系统功能的、运行在一个现有操作系统之中的、可以完全模拟另外一台计算机的、具有真实windows系统完全一样的功能的计算机系统的技术。进入虚拟机系统后,所有操作都是在这个虚拟系统里面进行,拥有自己的独立桌面,可以独立安装运行各种程序,不会对真正的系统产生任何影响,程序的各种日志、系统的操作记录都会保存在虚拟机中,虚拟机具有非常方便的系统镜像和还原功能,能够非常快捷的删除虚拟机的各种操作记录,犯罪份子经常会利用虚拟机的这个功能来隐藏自己的犯罪行为。目前常用的虚拟机软件主要是VMware。目前大多数黑客类网络犯罪都会涉及到虚拟机技术,比如在前期某市公安机关办理的“某检查院网站被篡改案”中,两名黑客就入侵了大量的政府网站,修改网页源代码,添加黑链代码,对这些网站的主页进行修改,并采用虚拟机技术来躲避公安机关的侦查。

取证人员遇到虚拟机通常要到虚拟机内部或使用专业工具开展检查,以发现相关操作记录,同时虚拟机通常与本地计算机使用相同的网络,这也给虚拟机使用者的定位提供了方便。

2.5 影子系统技术

影子系统技术是使用软件来隔离Windows操作系统,并创建一个虚拟化影像系统。在影子系统中,对计算机的所有操作都是虚拟的,所有的操作记录、上网记录、存储的数据、产生垃圾文件等,只需重启计算机,一切又恢复到初始状态。影子系统的工作原理,就是把需要保护的硬盘通过只读技术保护起来,对内容的编辑操作都是只做标记,在空白的硬盘区进行记录,并没有真正改变数据。当计算机重启时,放弃所有新编辑的内容。目前常见的是硬件还原卡技术和软件ShadowDefender技术。影子系统通常是被用来在网吧管理、学校机房、防病毒等领域,但是有些犯罪份子也将其用于犯罪和反取证。影子系统在从新启动之后虽然删除了之前标记的数据和内容,但是由于之前操作的标记会存储在临时硬盘的特定区域中,取证人员使用数据恢复技术仍然可以恢复部分有价值的内容[6]。

2.6 其它反取证技术

目前还有一些其他的反取证技术在发展当中,比如通讯软件去中心化技术,这种P2P的技术使得通讯软件中的人与人的交流内容不再通过第三方,可以躲过各种监管,使得通讯的内容更具有私密性,更难被发现;再比如对抗取证分析技术,该技术可以在计算机内安装特定程序,该程序可以检测是否有人在进行取证分析,如果发现则销毁证据、自动退出,或杀掉取证分析进程;还有VPN代理技术,可以有效的隐藏犯罪分子的真实IP地址,给案件的侦破带来极大的挑战,在2013年某市公安部门办理的一起电信诈骗案件中,共抓获了30余名犯罪分子,在这些人中有90%是使用代理服务器作案的,由此可见,取证和反取证的较量还在继续进行着,并有愈演愈烈的趋势。

3 结语

目前,越来越多的为个人稳私所采取的保护措施,比如之前提到的数据加密等技术已经被应用于计算反取证,犯罪分子使用这些反取证技术确实给正常的司法活动造成了干扰,但是世间万物矛盾相克,任何技术都有漏洞或破解之法,取证与反取证的对抗和博弈将越来越激烈。只有对反取证技术研究深入了,才能促进取证技术的发展,计算机取证人员要能加强学习,了解最新的各种取证和反取证技术,才能对计算机取证工作游刃有余。

[1]王彩玲,陈贺明.浅析计算机犯罪取证与反取证[J].吉林公安高等专科学校学报:2007,22(2):13-15.

[2]秦玉海,麦永浩主编.电子数据检验技术与应用[J].北京:中国人民公安大学出版社,2015:59-64.

[3]李佟鸿,王宇,刘志军.计算机系统信息隐藏反取证技术[J].计算机系统应用:2013,22(5):1-4.

[4]杨义先,钮心忻.多媒体信息伪装[J].通信学报:2002,23(5):32-38.

[5]Anti-forensics[EB/OL].http://www.aversion.net/presentations/HTCIA-02/anti-forensics.ppt.2004.

[6]Forensics and Anti-forensics Computing[EB/OL].http://www.fukt.bth.se/~uncle/papers/foren-sic200212.pdf.2005.

Computer Anti-Forensics Technology in Big Data and Cloud Environment

LUO Hui1,TONG Hui2

(1.Network Security Department of Beijing Municipal Public Security Bureau,Beijing 100053,China;2.Beijing Police Academy,Beijing 102202,China)

This paper briefly tells of the computer anti-forensics technology under the background of big data and cloud computing,and describes how to effectively break with the anti-forensics technology of the criminal elements.Firstly,the development trend,the influence and the positive significance of anti-forensic technology,and analyzed,and the aspects,including:data removal,data hiding,data encryption,virtual machine,shadow subsystem,de-centering,anti-forensic analysis and VPN also technically discussed.The authors finally point out some difficulties and hot spots in the evidence collection,and put forward the methods to break with the anti-forensics means maybe taken by the criminals.

anti-forensic technology; computer crime; hacker

TP309 [文献标志码]A [文章编号]1009-8054(2016)04-0099-03

2016-01-25

教育部规划基金项目“公安高等院校学校特色研究”(No.5YZA880092)

罗晖(1977—),男,硕士,主要研究方向为计算机取证和网络安全;

佟晖(1969—),女,硕士,教授,主要研究方向为计算机取证和网络安全。