核心网引入NFV后的安全防护方案探讨

2016-07-07邵永平钟正泉杨旭宋小明中国移动通信集团设计院有限公司北京100080

邵永平,钟正泉,杨旭,宋小明(中国移动通信集团设计院有限公司,北京 100080)

SHAO Yong-ping, ZHONG Zheng-quan, YANG Xu, SONG Xiao-ming(China Mobile Group Design Institute Co., Ltd., Beijing 100080, China)

核心网引入NFV后的安全防护方案探讨

邵永平,钟正泉,杨旭,宋小明

(中国移动通信集团设计院有限公司,北京 100080)

摘 要本文先以VoLTE为例介绍了传统核心网的安全防护方案和安全域的划分,接着探讨引入NFV后核心网发生了哪些变化,再提出NFV的安全域划分建议,分别对VNF和NFVI层进行安全防护方案的探讨。

关键词NFV;安全防护;VoLTE

1 前言

基于云计算架构的系统具有业务实现灵活快速、且弹性可伸缩的优点,随着云计算技术的快速发展,产业链的进一步完善,以及电信市场竞争日益激烈的需要,电信网络云化逐渐成为业界的共识,特别是核心网云化(即NFV)从前几年的概念提出进入到了现在各大运营商具体落地部署试点阶段。本文主要探讨核心网引入NFV以后,NFV与传统网元之间的关系,NFV安全防护方案探讨。

2 现有核心网的安全防护

VoLTE核心网是目前最为复杂的移动核心网网络,以IMS为中心,还涉及了CS、PS和信令网各大核心网子系统。考虑到核心网各子系统安全防护方案的思路和原则是一致的,本文对VoLTE IMS域(系统接口繁多,其面临的安全问题在核心网各大子系统中也是最多的)为例进行安全防护方案介绍。

为保证不同业务与功能流量的安全隔离,VoLTE在部署时,把VoLTE安全域划分为VoLTE核心控制域、VoLTE接入域、VoLTE数据域、VoLTE网间互联域、VoLTE应用域、VoLTE应用接入域、VoLTE计费域、VoLTE业务管理域、VoLTE网管域等9个安全域。不同安全域之间的子网或设备有不同的安全保护需求,需要采用不同的安全措施进行隔离与防护。在同一个安全域再划分为控制平面、媒体平面、管理平面等多个平面,不同平面之间的访问也进行一定的安全隔离。图1为安全域划分示意图。

3 NFV安全防护方案探讨

3.1引入NFV以后的网络结构

图1 VoLTE安全域划分示意图

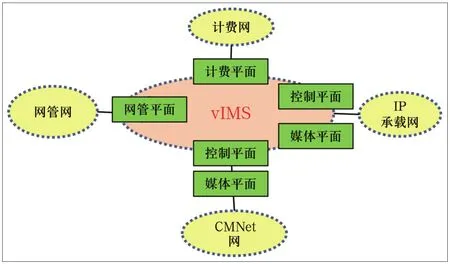

核心网引入NFV后,其虚拟化后的网元与现网的物理网元功能上没有区别,即虚拟化后的网元与现网可以进行融合组网,可以与现网网元组Pool,当然也可以进行独立组网。NFV上层的信令流程和业务流程未发生改变,图2以vIMS为例,其与HSS、VoLTE AS S-CSCFI-CSCF、VoLTE SBC之间的逻辑关系没有发生变化,可以与现网S-CSCFI-CSCF组成一个Pool。

基于NFV架构的核心网与传统核心网最大的变化在于底层的物理形态发生了变化,由原先的专用设备变成了通用的服务器、网络设备和存储设备,设备的物理连接方式也发生了较大的变化。同时NFV引入了虚拟化层和云管理平台,便于上层对底层的计算、网络、存储资源的灵活调度。

3.2NFV的安全域划分探讨

本文仍以VoLTE为例,进行安全防护方案的探讨。通过以上分析,NFV与其它网络的逻辑关系也未发生变化,因此其上层VNF——网元功能虚拟化层的安全域划分原则也未发生改变。基于NFV架构的VoLTE,其安全域可以与传统VoLTE一致,可以划分为VoLTE核心控制域、VoLTE接入域、VoLTE数据域、VoLTE网间互联域、VoLTE应用域、VoLTE应用接入域、VoLTE计费域、VoLTE业务管理域、VoLTE网管域等9个安全域。

图2 vIMS与传统IMS组Pool示意图

底层的安全隔离则发生了较大的变化,原先是各网元单独配置接口板卡,为了系统安全,接入不同域配置不同物理端口,而且要求信令和媒体接口分开,进行端口上的物理隔离。而采用NFV架构的系统,其服务器配置的网卡接口数量有限,一般情况下每台服务器配置2~6个以太网口,一般情况下通过划分子接口的方式进行隔离。

3.2安全域边界防护方案

3.2.1VNF层边界防护方案

根据图2,VoLTE与其他系统有对接的域有VoLTE接入域、VoLTE网间互联域、VoLTE应用接入域、VoLTE计费域、VoLTE业务管理域、VoLTE网管域等6个域,即此6个域需要设置边界防护策略,保证系统的安全可靠。

(1)VoLTE接入域

VoLTE接入域的设备主要包括vSBC。vSBC与网管网和EPC核心网对接,EPC核心网部分接口承载在CMNet上,存在遭到公网攻击的可能性,需要布置防火墙、IDS、异常流量监测等网络安全设备来防护。

(2)VoLTE网间互联域

VoLTE网间互联域的设备主要包括vMGCF/IMMGW、H-DRA、GMSC等网间互联设备。VoLTE网间互联域的控制平面和媒体平面通过IP专用承载网相连,需要考虑IP专用承载的其他系统遭到攻击可能出现的跳板攻击,需要部署防火墙并配置访问控制策略进行安全防护。

(3)VoLTE应用接入域

VoLTE应用接入域提供用户接入应用域的用户请求处理和代理转发等功能,包括用户自助服务Portal,Web Proxy和应用接入服务器等相关设备。VoLTE应用接入域的控制平面和媒体平面与CMNet直接连接,可以提供VoLTE应用或终端的接入,有可能会遭到来自公网的攻击,因此需要在边界进行特别的安全防护,包括部署双层异构防火墙配置严格的访问控制策略。VoLTE应用接入域设备建议设置在防火墙的DMZ区域。

(4)VoLTE计费域

VoLTE计费域主要包括用于话单采集和进行计费统计与处理的计费网关、直采机以及相关的各种服务器或工作站。VoLTE系统计费设备通过内部专用计费网络与相关系统对接,建议配置访问控制策略避免计费采集协议以外的流量通过,并只允许单向发起计费采集请求。

(5)VoLTE业务管理域

VoLTE业务管理域主要包括提供VoLTE业务开通和配置的网元,主要包括业务管理点(SMP)、业务控制点(SCP)、智能外设UAP、生产充值中心(生产VC)等设备。VoLTE业务管理域设备通过内部专用计费网络与相关系统对接,相对比较安全,由于业务管理域存在业务参数的变更和用户属性的配置功能,权限相对较大,因此也需要部署防火墙进行相应的隔离,同时避免业务配置平面直接对VoLTE设备进行管理或访问计费平面。

(6)VoLTE网管域

VoLTE网管域主要用于部署VoLTE系统的核心设备的监视和管理等相关的服务器、操作维护客户端,提供VoLTE系统的设备状态信息采集、系统状态监视、设备管理等功能,提供本地和远程的性能监视、故障排除和异常响应等。

VoLTE系统的管理平面主要用于对VoLTE所有设备的管理,接入网管网,不涉及业务的管理、信令控制、媒体传媒及计费,因此在边界上需要和其它的平面进行隔离,包括在边界上部署安全网关对接入进行严格认证,并对所有的操作进行记录与审计,同时通过防火墙的访问控制措施,避免管理平面访问其它的业务平面,同时需要进行信息防泄露的监测与防护,防止用户信息和VoLTE核心设备信息的泄露。

VNF层的安全边界防护可以考虑部署虚拟化的安全设备,例如vFW、vNAT、vIPS、vIDS、vLB等,充分发挥虚拟化网元灵活、快速等优点,与底层NFVI层进行有区别的、针对性的防护,VNF层的防护主要针对网络层以上应用的防护。

3.2.2NFVI层边界防护方案

以上对VNF层的设备进行安全域边界防护方案的探讨,引入NFV后,还需要考虑底层服务器、网络设备和存储设备的安全防护。VoLTE的安全边界分析可以得出,VoLTE对外连接的网络主要有CMNet、IP承载网、计费网和网管网,其中CMNet是公网,其他3张网都是内部专用网络。同时,根据对VoLTE消息承载平面进行的分类,CMNet 和IP承载网主要承载控制平面和媒体平面的消息,计费网承载计费平面消息,网管网承载网管平面消息。VoLTE网络对外部的网络连接和主要消息类型如图3所示。

针对所连接网络的特点和承载消息的情况,采用不同的安全防护方案:

(1)在CMNet出口处建议部署防双层异构火墙、抗DDOS、入侵检测系统等安全设备和系统。

双层异构防火墙:外层防火墙主要对DMZ域与Internet的访问策略进行控制;内层防火墙主要保证各业务系统核心生产区的安全,并对核心生产区与DMZ、内部互联接口区、测试区、管理维护区的访问策略进行控制。

抗DDOS:防止攻击者发起DDOS攻击,保证用户能够正常接入VoLTE网络。

(2)在IP专用承载网出口处建议部署异常流量监测等安全设备和系统。

(3)在计费网出口处建议部署防火墙和访问控制策略。

(4)在网管网出口处建议部署防火墙和访问控制策略。

3.3安全域内部安全防护方案

3.3.1VNF层内部安全防护方案

内部安全防护主要防止入侵者伪装成某个网元,对其它网元进行攻击和相关数据窃取,从而达到攻击网络和窃取用户信息等目的。建议采用如下手段进行防护。

(1)VoLTE核心控制域的拓扑隐藏;

(2)保证VoLTE-SBC是唯一的外部网络可以接入的点,即外部网络不能直接访问其它网元;

图3 VoLTE与外部网络关系图

(3)网元之间的信令信息需要保证其机密性、完整性与一致性从而保证VoLTE内部的网元是可信的;

(4)不同的平面承载着不同的业务数据,平面间应进行数据隔离保护,不同的数据流应通过VLAN或ACL等方式进行隔离,无法隔离或资源有限时可以采用区分账号、权限或用户角色的方式来间接隔离。

3.3.2NFVI层内部安全防护方案

(1)接入相应的4A平台

为了保证基础设施层的系统安全,NFV系统所配置的服务器、交换机、防火墙、存储设备均需要接入相应的4A平台。通过4A管控平台使得系统和安全管理人员可以对系统中的用户和各种资源进行集中管理、集中权限分配、集中审计,从技术上保证系统安全策略的实施。

(2)部署防病毒系统

虚拟化软件和云管理平台采用开源的软件后,存在更大的病毒入侵风险。建议按照服务器/客户端方式建设集中防病毒系统,即在所有x86服务器、虚拟机上部署代理软件,进行日常病毒查杀和异常事件上报。

(3)部署漏洞扫描系统

通过部署漏洞扫描系统,扫描发现操作系统、数据库、中间件等基础软件的漏洞情况,配置扫描任务进行定期扫描,汇总结果并上报高风险漏洞预警等。

(4)防止内存泄漏

系统虚拟化后,存在不同的系统使用同一个物理内存的场景,因此要通过提前规划,并且区分安全等级,安全等级相同的可以使用相同的物理机等方式来方式内存泄漏等问题。

4 小结

核心网引入NFV后,其底层架构发生了根本性的变化,从原有的专用硬件设备转变为通用服务器设备,从各厂家特有的软件平台转变为通用的云计算软件平台,从封闭的网络转变为开放的网络,从而带来一系列云计算所面临的安全问题,需要我们去探讨如何构建更加安全可靠的网络。云计算与其它新技术一样,除了带来一些新的安全威胁,还带来新的安全解决方案,需要我们在部署新的网络之前去充分评估和探讨。

SHAO Yong-ping, ZHONG Zheng-quan, YANG Xu, SONG Xiao-ming(China Mobile Group Design Institute Co., Ltd., Beijing 100080, China)

News

Discussion on the security protection scheme of NFV core network

KeywordsNFV; securityprotection;VoLTE

AbstractIn this paper, we first tookVoLTE as an example to introduce the security protection scheme and the partition of the security domain of the traditional core network,then discussd the change of the core network after NFV,and then put forward the partition of security domain NFV recommendations,respectively investigate security protection scheme ofVNF and NFVI layer.

中图分类号TN929.5

文献标识码A

文章编号1008-5599(2016)05-0018-05

收稿日期:2016-04-15