一种基于DFRFT的数字语音取证算法

2016-05-15黎小胜刘正辉王宏霞

黎小胜, 刘正辉, 王宏霞, 王 静

(1. 信阳师范学院 数学与信息科学学院,河南 信阳 464000; 2. 西南交通大学 信息科学与技术学院, 四川 成都 610031)

随着数字信号处理技术的发展,以及各类操作简单数字语音编辑工具的丰富,使对数字语音内容的篡改和伪造变得简单易行。出现大量篡改、伪造的数字语音信号,严重影响了数字语音信号表示的数字证据、新闻报导等的可信度和公众认可度。因此,迫切需要一种技术鉴别数字语音信号的真实性和完整性[1-2]。

数字水印技术[3]提供了一种数字音频、语音的取证方法。目前,音频水印的研究成果大多是关于版权保护的鲁邦音频水印算法[4-10],而关于语音内容取证的成果则相对较少[11-14]。 对于音频水印算法, 需要解决的问题是:(1)基于公开特征的水印生成和嵌入算法,由于特征的公开性,使攻击者容易获取生成和嵌入水印的特征,得到水印信息,进而实施有针对性的替换攻击[14];(2)基于同步码的抗去同步攻击水印算法,一方面,各帧嵌入的同步码完全相同,若互换含同步码的内容,则不被系统检测得到;另一方面,同步码只能定位含水印的位置,对于定位到的含水印内容没有进行真伪鉴定[8-10]。

考虑到上述问题,以及数字语音取证技术的实际需求,本文提出基于离散分数傅里叶变换的数字语音取证算法,给出了离散分数傅里叶变换的定义和计算方法,分析了变换结果对旋转角度的依赖性。本文算法中,水印由离散分数傅里叶变换的系数幅值生成。在旋转角度保密的情况下,攻击者很难获取用于生成水印的特征。水印嵌入到离散余弦变换(DCT)的频域系数自相关中。在移位距离保密的前提下,嵌入水印的特征也是攻击者难以获取的。同时,帧号作为各帧的标识信息进行嵌入,用来定位各帧的内容。理论分析和实验结果表明,本文算法具有较好的不可听性,在提高了算法安全性的同时,也使算法具有抗去同步攻击的能力。

1 离散分数傅里叶变换和DCT域系数自相关

1.1 离散分数傅里叶变换

傅里叶变换在分析和处理平稳信号中具有极其重要的地位。它将信号在整体上分解为具有不同频率的复指数分量,得到信号的整体频谱,而无法获得信号的局部性质。因此,傅里叶变换在处理平稳信号上具有其优势,而对于时变的非平稳信号则无能为力。为了弥补传统傅里叶分析的不足,人们不断地对傅里叶分析的理论和方法进行了推广和改进,并出现了一些新的信号分析理论和方法,分数傅里叶变换就是其中一种,并已在光学图像处理、光学信号处理、光学系统和传输等方面得到广泛的应用。

如果将信号的傅里叶变换看成将其在时间轴上逆时针旋转π/2到频率轴上的一种表示,那么分数傅里叶变换则可以看成是将信号在时间轴逆时针旋转任意角度到U轴上的表示,这里的U轴即是分数阶傅里叶域。所以,信号的分数阶傅里叶变换同时包含了时域和频域信息,是一种时频分析方法[15-16]。离散分数傅里叶变换DFRFT(Discrete Fractional Fourier Transform,)的核矩阵定义为[17]

( 1 )

Nmod2=1

( 2 )

Nmod2=0

( 3 )

当DFRFT的变换核F2α/π确定了之后,信号x(t)的DFRFT为

( 4 )

而信号x(t)则可由对应的逆DFRFT得到

( 5 )

1.2DCT域系数自相关

系数自相关刻画了各系数之间的相关程度。假设原始语音信号记为A={al,1≤l≤L},对A进行DCT,得到的频域系数记为D={dl, 1≤l≤L}。则DCT域系数自相关定义为

( 6 )

式中:|dl|表示第l个频域系数的幅值;dl+k表示移位k个单位后对应的系数,k为正整数,0≤k≤L。式( 6 )中,若l+k>L,dl+k=dl+k-L。C的大小反映了DCT域系数的相关程度,C越大,表明|dl|和|dl+k|越接近。相反,C越小,表明|dl|和|dl+k|相差越大。

1.3 性能分析

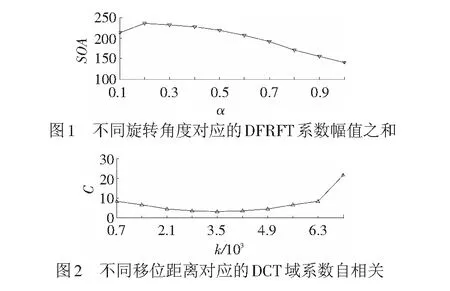

随机选取一段含有7 000个样本点的语音信号作为试验所用信号,图1给出了该信号在旋转角度α从0.1到1.0的情况下对应的DFRFT系数幅值之和SOA。图2给出了移位距离k取不同值时DCT域系数自相关C。测试结果表明,不同旋转角度对应的DFRFT系数幅值变化较大,以及不同移位距离的DCT域系数自相关亦不相同。水印系统中,由DFRFT系数幅值来生成水印,并嵌入到DCT域系数自相关中。如果对旋转角度和移位距离进行保密,则攻击者很难获取生成水印和嵌入水印的特征。本文正是基于此,提出一种安全的数字语音取证算法。

2 取证方案

记S={sl,1≤l≤L}表示原始语音信号,其中sl表示第l个样本点。

2.1 预处理

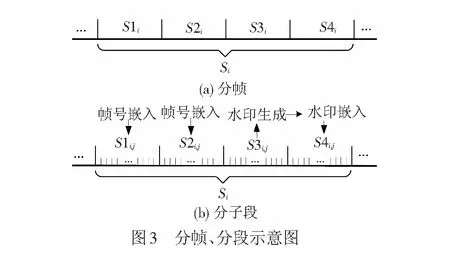

(1) 分帧分段。将S等分为I帧,每帧的长度为L/I,第i帧记为Si;将Si等分为4段,每段的长度为L/4I,分别记为S1i,S2i,S3i,S4i。

(2) 分别将S1i,S2i,S3i和S4i等分为J个子段。S1i,j表示S1i的第j个子段,1≤j≤J。

(3) 帧号二值化。将第i帧Si的帧号i转化为二进制序列,记为i={bj|bj∈{0,1},1≤j≤J}。

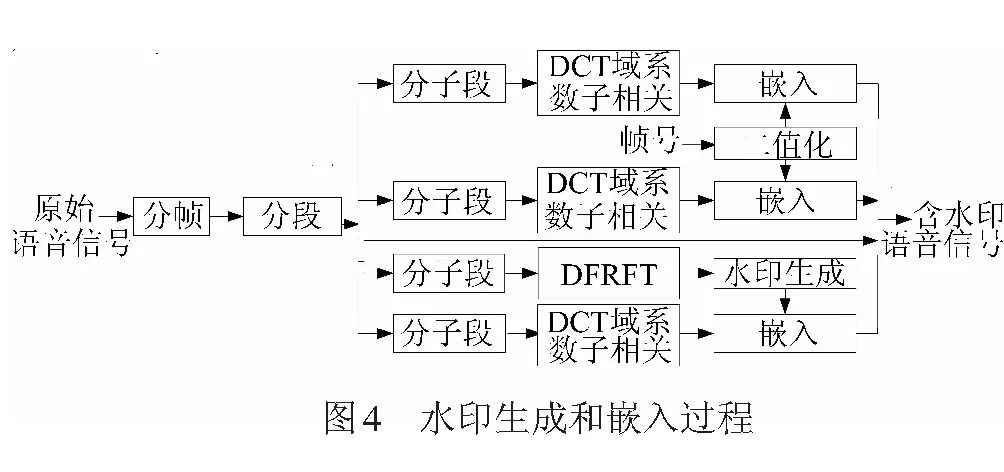

(4) 水印生成。对S3i的第j个子段进行DFRFT,并计算系数的幅值之和,记为A3i,j。由A3i,j生成第j个比特的水印wj,wj=A3i,jmod2。Wi={wj|wj∈{0,1},1≤j≤J}即为由S3i生成的第i帧对应的水印序列。分帧、分段方法,及帧号和水印嵌入位置见图3。

2.2 帧号及水印嵌入

(1) 对S1i,j进行DCT,得到的系数记为D1i,j,D1i,j={dl,1≤l≤L/4I·J}。

(3) 记C1i,j的第2个最高有效位(Most Significant Bit)为M,通过量化M嵌入bj。

① 如果Mmod2≠bj,对M进行加1或减1。为了使对M的量化易于实现(量化后的M介于0到9之间),本文中,当M≠9时,量化方法为M=M+1;当M≠0时,量化方法为M=M-1。

② 如果Mmod2=bj,则M不做任何修改。

( 7 )

(5) 对得到的结果进行逆DCT,即可得到嵌入了bj的语音信号。

采用同样的方法,将对应的帧号嵌入到各帧的第1段S1i和第2段S2i中,并将二进制水印序列嵌入到第4段S4i中。得到的含水印信号记为S′。水印生成和嵌入过程见图4。

2.3 内容取证

生成方法为:

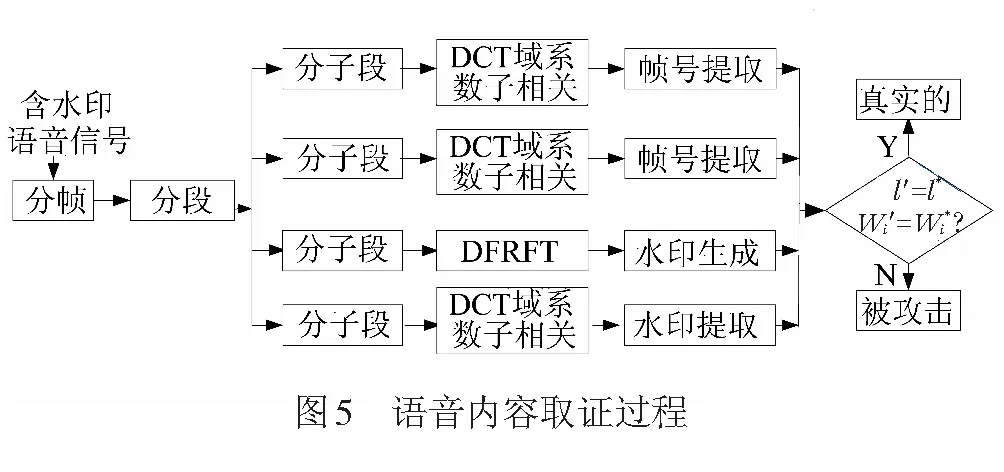

(4) 通过对比i′和i*,以及W′和W*来内容取证。若i′=i*,且W′=W*,则表明第i帧的内容是真实的;否则,表明帧的内容有被攻击的部分。取证过程见图5。

3 性能分析

对数字音频水印算法:(1)部分算法生成或嵌入水印采用的特征公开,如基于内容的音频水印算法[12]。由于特征的公开性,导致生成的和嵌入的水印易被攻击者获取,并实施有针对性的替换攻击[14]。(2)部分抗去同步攻击算法是基于同步码来实现。同步码的目的决定了各帧嵌入的同步码完全相同。一方面,若互换含同步码的语音内容,验证端将检测不到;另一方面,同步码之间的内容被认为是含水印的部分,却没有对含水印的内容进行取证。考虑到上述问题,本文给出了一种基于DFRFT的数字语音取证算法。下面主要从安全性和抗去同步攻击能力两方面,对本文所给算法的性能进行分析。

3.1 安全性

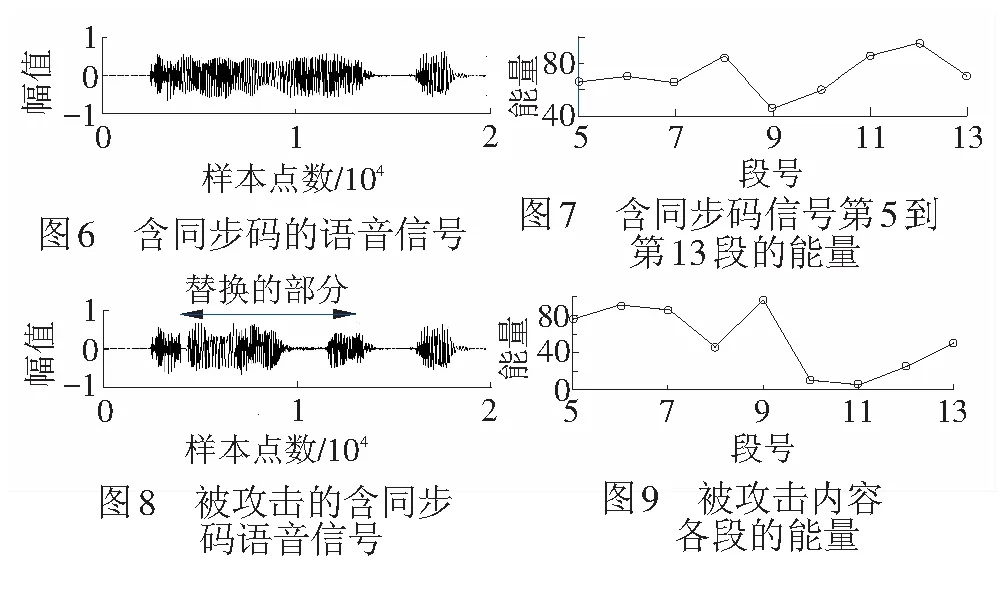

下面以能量这一特征为例,说明基于公开特征的嵌入算法存在的安全隐患。文献[6,8,10]给出了基于信号能量的同步码嵌入方法。采用该方法,将语音信号分为20段,并嵌入20 bit的同步码,嵌入后的信号见图6。其中第5段到第13段的信号能量见图7。攻击者计算获得如图7所示的各段能量,通过公开的提取方法提取同步码。然后从其他语音中选取9段内容,依据相同的奇偶量化方法进行同步码嵌入,并替换图6所示信号第5段到第13段的内容。替换后的信号见图8,替换信号的能量见图9。

图6和图8所示信号对应段的能量奇偶性相同,从中提取的同步码也相同。意味着替换攻击后的信号被认为是真实的,系统检测不到该攻击的存在。

下面从水印生成和水印嵌入两个方面分析本文算法的安全性。

(1) 本文算法中,水印由DFRFT的幅值生成。图1表明,旋转角度不同,DFRFT系数的幅值不同,由此生成的水印序列也存在较大差异。在旋转角度未知的前提下,攻击者很难获取生成水印的特征,并得到生成的水印信息。因此本文生成的水印是保密的。

(2) 对水印嵌入,采用的特征是移位的系数自相关。图2所示的结果表明,移位距离不同,对应的系数自相关亦不同。在移位距离保密的前提下,由于攻击者难以获取嵌入水印的特征,也就无法提取嵌入的水印,来实施替换攻击。

若含水印的语音内容被攻击,对1帧而言,通过检测的概率为1/22J。于是本文算法的抗攻击能力为

( 8 )

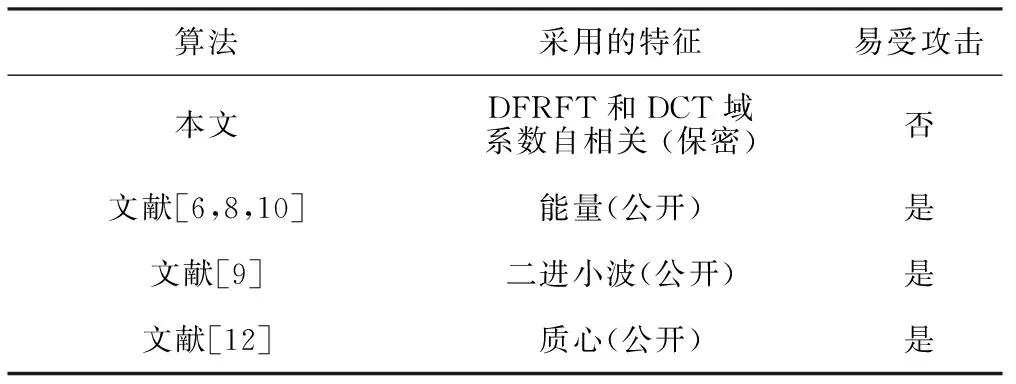

式中:J表示水印和帧号对应的二值序列的长度。以上分析结果表明,基于公开特征的水印嵌入算法存在安全隐患。表1列出了几种基于公开特征的音频水印算法,并与本文算法的安全性进行了对比,表明本文算法的安全性得到了提高。

表1 本文算法与其他算法安全性对比

3.2 抗去同步攻击能力

(1) 本文算法中,各帧的含水印内容通过嵌入的帧号进行标识。对第i帧内容而言,若i和提取的帧号都相等,即i=i′=i*,则认为含水印的语音信号没有遭受去同步攻击;相反,若i≠i′=i*,则表明含水印的语音信号遭受了去同步攻击。

(2) 在通过帧号定位含水印的内容之后,本文算法通过对比生成的水印W′和提取的水印W*的异同,认证含水印的内容。

因此,本文算法一方面提高了水印系统安全性,另一方面,不仅可以检测含水印信号是否受到了去同步攻击,定位含水印的内容,同时,也对定位到的含水印内容进行了取证。

4 实验结果

选取50段单声道、16位量化、采样频率为22.5 kHz的WAVE格式数字语音作为测试所用信号。包含两种类型,分别记为Type 1和Type 2。Type 1是在安静的环境下录制,Type 2是在外界噪音比较明显的环境下录制。实验采用的软件为MATLAB 2010a,其他参数分别为:L=102 400,I=40,J=5,α=0.62,k=50。

4.1 不可听性

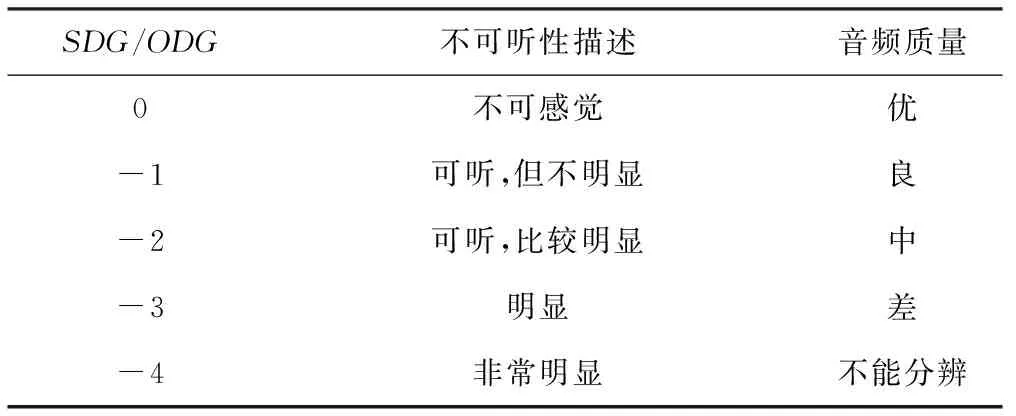

不可听性指的是数字语音中嵌入的水印信息不被人耳的听觉感知,反映了水印的嵌入对原始语音信号的改变程度。为了更好的测试本文算法的不可听性,分别采用听觉质量主观区分度SDG和听觉质量客观区分度ODG进行测试,其评分标准见表2。

表2 SDG和ODG评分标准

表3给出了在不同环境下录制的两种信号的SDG和ODG值。SDG值是将原始语音信号和含水印的语音信号提供给12位听众,根据主观感觉来区分两个信号之间的差别打分所得。ODG值由PEAQ系统测试得到。从测试结果看出,本文算法具有较好的不可听性。

表3 SDG和ODG评分标准

4.2 篡改定位能力

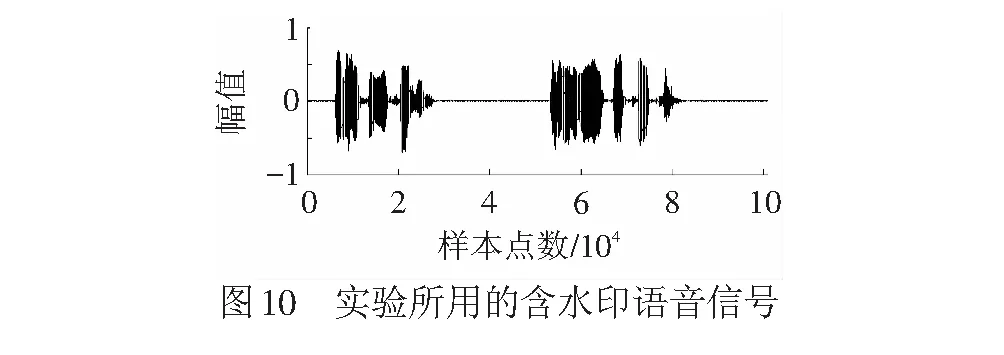

随机选取1段含水印的数字语音信号,见图10。实验该信号在受到不同类型恶意攻击后的篡改定位结果。在篡改定位结果中,Fi=1表示第i帧是真实的。

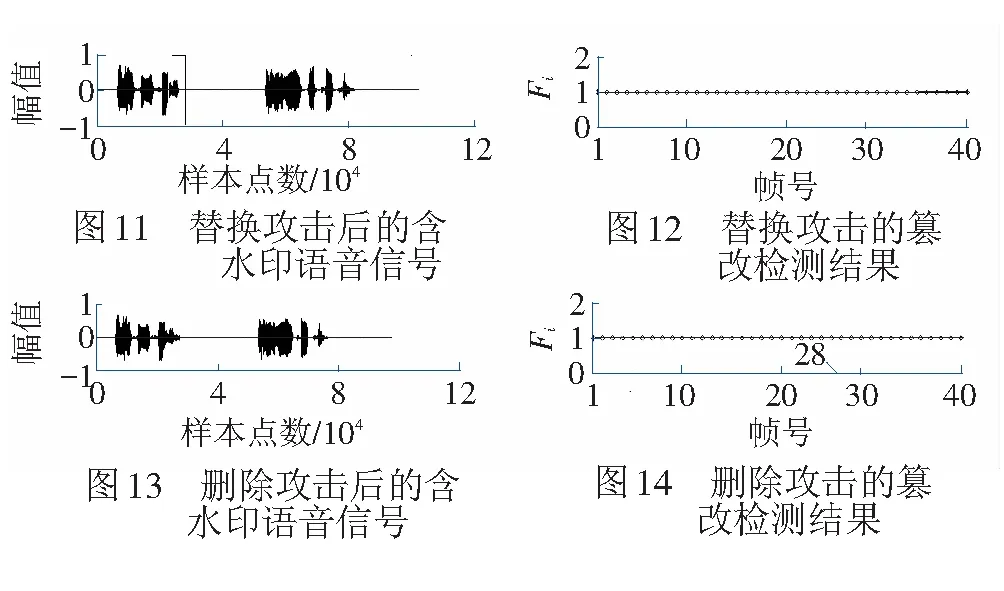

(1) 替换攻击

假设攻击者从其他语音信号中选取5 120个样本点,并依据本文的水印生成和嵌入方法对选取的内容进行水印嵌入(选取密钥α=0.8,k=80)。用得到的含水印内容替换图10所示语音信号第6和第7帧。替换后的语音信号见图11。攻击者选取的密钥和水印系统的密钥不相同,所以替换的部分不能通过内容认证。从图12所示的篡改检测结果看,检测到的位置和实际被篡改的位置相符。表明本文算法对此种类型的攻击能够有效检测。

(2) 删除攻击

删除含水印语音信号的5 000个样本点,删除攻击后的信号见图13。对应的篡改检测结果见图14。从检测结果中可见,第26帧和第27帧的内容被攻击。

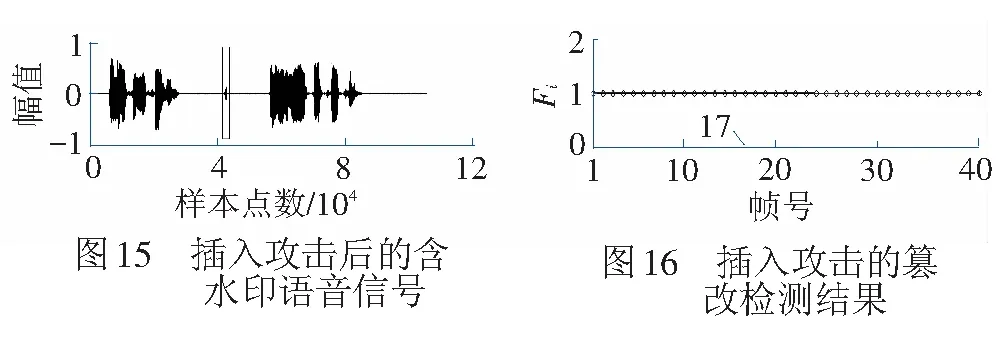

(3) 插入攻击

在含水印的语音信号中插入3 000个样本点,攻击后的信号见图15。攻击后信号的篡改检测结果见图16,可见,第16帧的内容被攻击。

从上面对不同类型攻击的篡改检测结果看,检测到的内容和实际被攻击的内容相符,表明本文算法对恶意攻击具有较好的篡改检测能力。

5 结束语

考虑到数字音频水印存在的问题以及数字语音取证算法的实际需求,本文提出基于离散分数傅里叶变换的数字语音取证算法。水印由各语音帧的DFRFT变换生成,并嵌入到DCT域系数自相关中。DFRFT变换旋转角度的不确定性,确保了生成水印特征的安全性。同时,DCT域系数自相关移位距离的保密性,保证了水印很难被攻击者提取。分析结果表明,本文算法有较好的不可听性,同时也提高了水印系统的安全性和抗去同步攻击能力,弥补了数字音频水印算法的缺陷。

参考文献:

[1] 彭飞,龙敏,刘玉玲.数字内容安全原理与应用[M].北京:清华大学出版社,2012.

[2] 钱清,王宏霞,刘正辉.基于基音周期的语音内容认证算法[J].铁道学报,2014,36(9):60-67.

QIAN Qing,WANG Hongxia,LIU Zhenghui.Speech Content Authentication Algorithm Based on Pitch Period[J].Journal of the China Railway Society,2014,36(9):60-67.

[3] 孙圣和,陆哲明,牛夏牧.数字水印技术及应用[M].北京:科学出版社,2004.

[4] HU H T,HSU L Y,Robust.Transparent and High-capacity Audio Watermarking in DCT Domain[J].Signal Processing,2015,109(3):226-235.

[5] XIANG Shijun,HUANG Jiwu,YANG Rui.Robust Audio Watermarking Based on Low-order Zernike Moments[C]//Proceedings of the 5th International Workshop of Digital Watermarking(IWDW 2006).Berlin: Springer-Verlag,2006:226-240.

[6] WANG Xiangyang,MA Tianxiao,NIU Panpan.A Pseudo-Zernike Moments Based Audio Watermarking Scheme Robust Against Desynchronization Attacks[J].Computers and Electrical Engineering,2011,37(4):425-443.

[7] YUAN X C,PUN C M,CHEN C L P.Robust Mel-frequency Cepstral Coefficients Feature Detection and Dual-tree Complex Wavelet Transform for Digital Audio Watermarking[J].Information Sciences,2015,298(8):159-179.

[8] LEI B Y,SOON I Y,LI Z.Blind and Robust Audio Watermarking Scheme Based on SVD-DCT[J].Signal Processing,2011,91(8):1 973-1 984.

[9] WANG Yong,WU Shaoqun,HUANG Jiwu.Audio Watermarking Scheme Robust Against Desynchronization Based on the Dyadic Wavelet Transform[J].Journal of Advances in Signal Processing,2010,13(1):1-17.

[10] VIVEKANANDA B K,INDRANIL S,ABHIJIT D.A New Audio Watermarking Scheme Based on Singular Value Decomposition and Quantization[J].Circuits,Systems,and Signal Processing,2011,30(5):915-927.

[11] 宁超魁,和红杰,陈帆,等.基于近似分量能量的半脆弱音频水印算法[J].铁道学报,2013,35(1):46-50.

NING Chaokui,HE Hongjie,CHEN Fan,et al.Semi-fragile Audio Watermarking Scheme Based on the Approximate Components Energy[J].Journal of the China Railway Society,2013,35(1):46-50.

[12] 王宏霞,范明泉.基于质心的混合域半脆弱音频水印算法[J].中国科学:信息科学,2010,40(2):313-326.

WANG Hongxia,FAN Mingquan.Centroid-based Semi-fragile Audio Watermarking in Hybrid Domain[J].Science in China Series F:Information Sciences,2010,40(2):313-326.

[13] CHEN O T C,LIU C H.Content-dependent Watermarking Scheme in Compressed Speech with Identifying Manner and Location of Attacks[J].IEEE Transactions on Audio,Speech,and Language Processing,2007,15(5):1 605-1 616.

[14] LIU Zhenghui,WANG Hongxia.A Novel Speech Content Authentication Algorithm Based on Bessel-Fourier Moments[J].Digital Signal Processing,2014,24(1):197-208.

[15] ADOLF W L.Image Rotation, Wigner Rotation,and the Fractional Fourier Transform[J]. Journal of the Optical Society of America A,1993,10(10):2 181-2 186.

[16] CANDAN C M. KUTAY M A,OZAKTAS H M.The Discrete Fractional Fourier Transform[J].IEEE Transactions on Signal Processing,2000,48(5):1 329-1 337.

[17] PEI S C,YEH M H,TSENG C C.Discrete Fractional Fourier Transform Based on Orthogonal Projections[J].IEEE Transactions on Signal Processing,1999,47(5):1 335-1 348.