网络空间进攻机理初步研究

2015-06-07王世忠孙娉娉

王世忠,孙娉娉

(中国电子科学研究院,北京 100041)

网络空间进攻机理初步研究

王世忠,孙娉娉

(中国电子科学研究院,北京 100041)

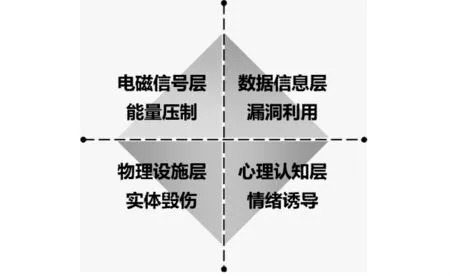

网络空间进攻机理的主要内容是:态势感知、控流入网、综合施效、破网毁体。态势感知主要是从物理设施层、电磁信号层、数据信息层和心理认知层四个层面,获取网络空间相关部署、活动与信息;控流入网主要是控制电磁能量流、电子信号流、数据信息流进入敌方网络空间;综合施效主要是综合运用电磁信号层能量压制、数据信息层漏洞利用、心理认知层情绪诱导、物理设施层实体毁伤四种杀伤效应,达成对网络空间的控制权;破网毁体主要是通过断链、破网、毁体三个递进升级的行动,瘫痪其作战体系和战争支撑体系。

网络空间;网络空间进攻;作战机理

0 引 言

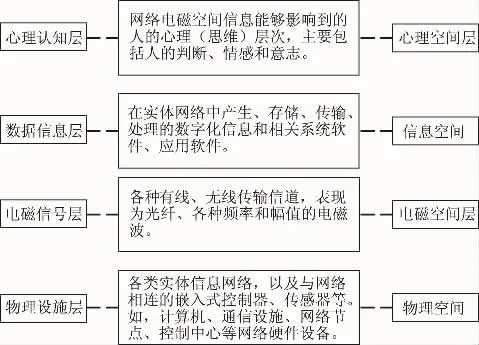

网络空间的产生与发展,是人类社会进入信息时代的基本标志。网络空间是指以网络化的信息系统为依托,以电磁波为主要传输媒介,承载数字信息并可控制实体行为的人造信息活动空间[1]。从构成要素看,网络空间可分为物理设施层、电磁信号层、数据信息层和心理认知层四个层次[2],如图1所示。从外在表现看,网络空间可分为军事信息网、国家政务网、关键基础设施信息网和国际互联网四类。其中,军事信息网分为作战信息网和军队政务网,作战信息网又可分为战场感知网、指挥决策网、武器控制网、综合保障网、基础设施网[3]等;国家政务网分为保密办公网、政府信息网、专用政务信息网等;关键基础设施信息网分为金融网、电信网、广播电视网、能源控制网、交通控制网以及其他工业控制系统等。

图1 网络空间的层次划分

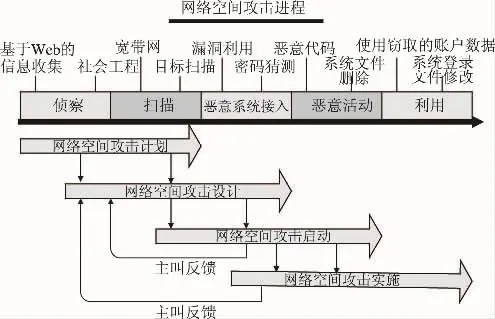

网络空间进攻机理是指网络空间进攻作战的运行原理和制胜途径,是对网络空间作战规律与作战指导规律的深层次揭示。目前,国内外有关研究机构与学者对网络空间攻击机理作了一些研究探索,但尚未发现专门研究网络空间攻击机理的公开性文献。美军提出的“侦察、扫描、恶意系统接入、恶意活动、利用”网络空间攻击进程,如图2所示,从一个侧面反映了美军对网络空间攻击机理的理解与认识。

图2 美军网络空间攻击过程示意图

网络空间进攻的技术手段主要有:伪装隐藏技术、漏洞挖掘技术、信息窃取技术、权限提升技术、拒绝服务攻击技术、病毒攻击技术、攻击效果评估技术等[4]。网络空间进攻机理的核心内容是:态势感知、控流入网、综合施效、破网毁体。具体地说,就是根据联合作战和网络空间作战需要,综合利用以技术为主的态势感知手段,获取网络空间相关部署、活动与信息;控制电磁能量流、电子信号流、数据信息流,有序进入敌方网络空间;高效发挥电磁信号层能量压制、数据信息层漏洞利用、心理认知层情绪诱导、物理设施层实体毁伤的综合破坏杀伤效应,通过断链、破网、毁体三个递进升级过程,破坏敌方网络空间的运行秩序与信息安全,瘫痪其作战体系和战争支撑体系。

1 态势感知机理

网络空间态势,是指在一定战场时间和空间内,敌、我、友、它等各方网络化信息设施、设备,特别是网络空间对抗装备部署、作用范围和使用所形成的状态和形势。网络空间态势感知,是指综合利用以技术为主的态势感知手段,从物理设施层、电磁信号层、数据信息层和心理认知层四个层面,获取发生在网络空间的敌、我、友、它等各方特别是敌方相关部署、活动与信息。网络空间态势感知,离不开平时长期、大量的情报信息获取和积累,特别是经过长期积累建立的网络空间态势数据库,是及时、快速网络空间态势变化、预测评估其发展趋势的基础和前提。值得引起注意的是,当网络空间攻击和防御技术发展到一定程度后,起决定作用的不再是技术问题,社会工程学已经成为一种十分实用而且有效的态势感知手段[5]。

1.1 物理设施层态势感知

主要是对构成网络空间的物质基础——物理设施层进行侦察感知,综合采取技术侦察、人力侦察、社会工程学等手段,重点查明敌、我、友、它等各方特别是敌方军事信息网、国家政务网、关键基础设施信息网和国际互联网等信息网络的类型、物理空间位置、重要节点、网络拓扑结构、技术参数、安全漏洞和防护薄弱环节、军事价值等,为实施网络进攻、电子进攻和精确火力打击等提供目标情报保障和打击效果评估。

1.2 电磁信号层态势感知

主要是对连接网络空间的传输媒介——电磁信号层进行侦察感知,综合采取技术侦察、人力侦察、社会工程学等手段,重点查明敌、我、友、它等各方特别是敌方军事信息网、国家政务网、关键基础设施信息网和国际互联网等信息网络的信息传输通道类型、物理空间位置、通信枢纽、技术参数、业务流量、安全漏洞与防护薄弱环节等,进一步分析与确定信息网络的网络拓扑结构、军事价值,为实施网络进攻、电子进攻和精确火力打击等提供目标情报保障和打击效果评估。

1.3 数据信息层态势感知

主要是对构成网络空间的本质要素——数据信息层进行侦察感知,综合采取技术侦察、人力侦察、社会工程学等手段,重点获取敌、我、友、它等各方特别是敌方军事信息网、国家政务网、关键基础设施信息网和国际互联网等信息网络的有关数据信息。一是获取信息网络的操作系统软件、应用系统软件、通信协议、安全管理系统软件等数据信息,为实施病毒攻击、拒绝服务攻击、数字大炮攻击等提供目标情报保障和打击效果评估。二是获取信息网络中产生、传输、存储、运行的数据信息。如,敌方、相关国家(地区)或国家集团的政治、经济、军事、外交、科技、文化等情况,特别是敌方领导人、军方高级将领活动以及强敌出兵干预等核心内幕情况,为党中央、中央军委战略决策提供情报支援;及时掌握敌兵力部署调整、战争动员等情况,查明敌方重要目标、重兵集团和信息化主战武器装备动向、行动企图、战场环境等情况,综合分析战场态势、并预测其可能发展,为联合作战指挥员判断情况、定下决心、控制协调部队行动提供情报支援;侦察获取作战对象的网络空间作战计划、进攻防御能力以及作战动向,及早发现、跟踪、识别和报知来袭情况,向作战部队提供必要的信息支援。

1.4 心理认知层态势感知

主要是对网络空间的作用对象——心理认知层进行侦察感知,综合采取技术侦察、人力侦察、社会工程学等手段,重点查明敌、我、友、它等各方特别是敌方军事信息网、国家政务网、关键基础设施信息网和国际互联网等信息网络中的政治、军事、外交战略动向、公众关注热点等情况,进一步分析与确定心理进攻的特定人群、心理支点与弱点、信息传输途径与手段等,为实施网络心理进攻提供情报保障和打击效果评估。

2 控流入网机理

与传统陆、海、空、天物理空间不同,在网络空间中流动的主要是电磁能量流、电子信号流、数据信息流。实施网络空间进攻,主要是根据不同的作战目的、运用不同的手段、采取不同的方法,控制“三流”进入敌方网络空间。

2.1 控制电磁能量流入网

核心是敌对双方争夺电磁频谱使用权和主导权的斗争,是利用电磁能、定向能确定、扰乱、削弱、破坏、摧毁敌方电子信息系统和电子设备,进攻方式主要有:电子干扰、电子欺骗、反辐射攻击、定向能摧毁。其进攻对象包括侦察预警、指挥控制、导航定位、武器制导、敌我识别等作战过程中的雷达、通信、光电、水声等依赖电磁频谱的各类设备和设施,也包括那些可能受到定向能影响的电子信息设备和设施。

2.2 控制电子信号流入网

实质是对敌方电子信号的获取利用,进攻方式主要有:主动注入具有欺骗性和破坏性的电子信号,进行信息仿冒和跳板渗透,进而获取敌网络控制权限,实施病毒破坏、网络控制和信息窃密等进攻行动。对电子信号的控制主要围绕密码展开,加密和破译成为攻防双方的斗争焦点。

2.3 控制数据信息流入网

目的是利用网络攻击手段窃取敌方情报信息、控制或瘫痪敌方信息系统或基础设施。进攻方式主要有:一是系统入侵,利用系统的硬件、软件等各方面的漏洞,掌握系统访问权限和控制权,获取敌方的保密文件,删除、修改敌方系统中的数据或埋藏后门程序等。二是病毒攻击,把具有不同破坏功能的各种计算机病毒,通过无线注入、固化植入、黑客侵入、磁盘“摆渡”等方式,进入敌方军事或民用信息网络,以扰乱、瘫痪敌方信息网络和信息系统。三是分布式拒绝服务攻击(DDOS攻击)[6],集中互联网上的众多傀儡机(Zombie),同时向一个目标或多个目标发送大量攻击性数据包,造成敌方网络和信息系统“淤积阻塞”,暂时无法使用。下面以分布式拒绝服务攻击为例,说明其攻击机理。

分布式拒绝服务攻击是针对网络空间数据信息层中信息网络带宽、系统资源、服务质量的攻击手段。通常分为直接洪水型DDoS攻击、反射洪水型DDoS(DDRoS)和数字大炮攻击。

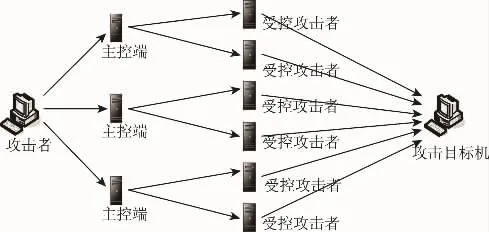

(1)直接洪水型DDoS攻击机理

直接洪水型DDoS攻击是指攻击流量直接作用于受害者的DDoS攻击。典型的直接洪水型DDoS攻击的体系结构示意图如图3所示。

图3 直接洪水型分布式拒绝服务攻击的体系结构示意图

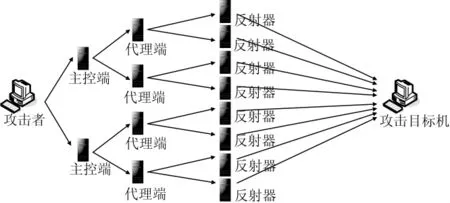

(2)反射洪水型DDoS攻击机理

反射洪水型DDoS攻击是一种间接攻击,攻击者利用中间节点(包括路由器和主机,又称为反射器)进行攻击。攻击者向反射器发送大量需要回应的数据包,并将这些数据包的源地址设置为攻击目标机的地址,大量的回应包发向攻击目标机将会淹没链路,甚至瘫痪攻击目标系统。典型的反射洪水型DDoS攻击的体系结构示意图如图4所示。

图4 反射洪水型分布式拒绝服务攻击的体系结构示意图

(3)数字大炮攻击

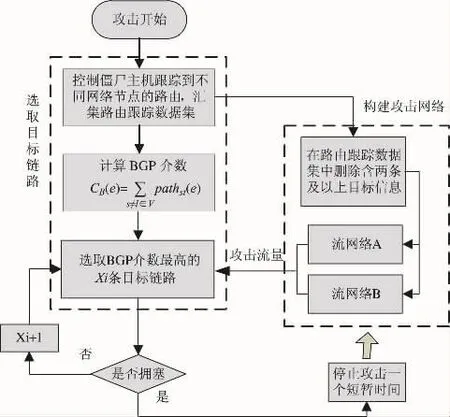

数字大炮攻击是一种新型的DDOS攻击,其攻击过程和机理是:利用BGP协议自身特性,通过对路由器数据层面发起大规模攻击,使网络中路由器间互连链路反复拥塞,影响路由器控制层面的信息交互,使数据层面无法转发数据,导致网络瘫痪[7]。数字大炮攻击的机理模型如图5所示。

3 综合施效机理

网络空间进攻是一种多层次的新型作战形式,凡电磁波和信息流所达之处皆可能成为战场,作战空间之广阔、手段之多样是其他作战难以比拟的。总体上讲,网络空间进攻就是综合运用电磁信号层

图5 数字大炮攻击的机理模型

的能量压制、数据信息层的漏洞利用、心理认知层的情绪诱导、物理设施层的实体毁伤等四种软硬结合的杀伤效应,达成对网络空间的控制权,如图6所示。

图6 网络空间进攻的四种杀伤效应

3.1 能量压制

主要是对敌通信、指控、雷达、导航、制导等系统的电磁信号,有意识发射或转发频率对准、功率超过和样式耦合的电磁波,或实施全频段、高功率的阻塞式压制,使其不能正常工作。

3.2 漏洞利用

主要是发掘信息网络和信息系统存在的固有缺陷,以此为突破口实施进攻破坏。漏洞种类包括:硬件漏洞,主要有电磁泄露、预置芯片、设计缺陷等;软件漏洞,主要是在程序编写、软件安装和运行环境设置中产生的错误和缺陷,以及人为设置的后门和陷阱;管理漏洞,包括权限管理、保密管理及身份确认中的策略失误和薄弱环节。漏洞发掘、利用和弥补的技术水平,是网络空间进攻作战的核心能力。

3.3 情绪诱导

主要是通过信息媒介进攻敌方军民心理支点和弱点,导致其认知偏差、情感失控和意志崩溃,达成攻心夺志、不战而屈人之兵的目的。

3.4 实体毁伤

主要是采用高能微波、电磁脉冲等新概念武器和反辐射打击手段,瘫毁敌信息网络物理设施;利用传播特制病毒、恶意代码等方式,渗透到与网络连接的工业系统、基础设施和武器平台等实体的控制系统,进而对物理设备进行破坏。“震网”病毒攻击和“火焰”病毒攻击是专门针对工业控制系统的新型网络空间进攻方式,其攻击机理如下。

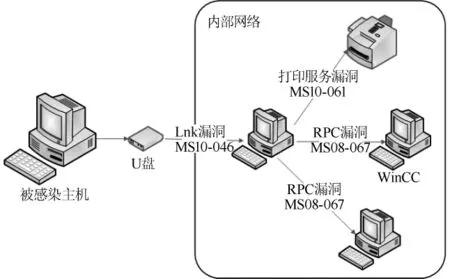

(1)“震网”病毒攻击

“震网”病毒主要利用Windows系统漏洞通过移动存储介质和局域网进行传播,攻击以西门子公司控制系统(SIMATICWinCC/Step7)的数据采集与监视控制系统。其攻击过程和机理是:“震网”病毒蠕虫首先侵入位于互联网中的主机,然后感染U盘,利用微软的快捷方式文件解析漏洞(MS10-046),传播到工业专用内部网络;接下来在内网中,通过RPC远程代码执行漏洞(MS08-067)、打印机后台程序服务中的远程代码执行漏洞(MS10-061)、计划任务服务权限提升漏洞(MS10-092)、Windows内核模式驱动程序权限提升漏洞(MS10-73)等,实现内网主机之间的传播,最后抵达安装有WinCC系统的主机,修改其可编程逻辑控制器(PLC),劫持控制逻辑发送控制指令,造成工业控制系统控制混乱,最终造成业务系统异常、核心数据泄露、停产停工等重大事故[8,9],如图7所示。

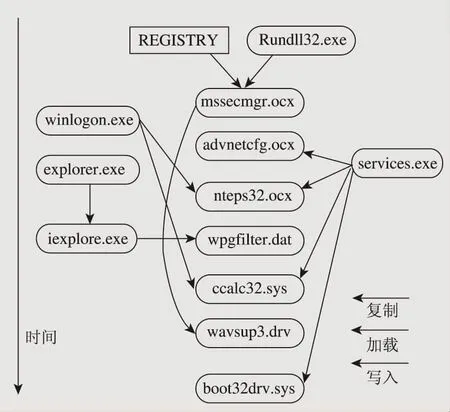

(2)“火焰”病毒攻击

“火焰”病毒的主体为一个名为 MSSECMGR.OCX的 DLL动态链接库,通过命令行“rund1132.exe DDE num Callback”来实现病毒的加载。其攻击过程和机理是:系统在启动时加载执行mssecmgr.ocx,mssecmgr.ocx从其资源中提取火焰病毒各程序模块,通过解密、注入等方式将各模块注入 winlogon.exe,servicer.exe、explorer.exe和 iexplorer.exe等系统进程,Soapr32.ocx遍览 Program

图7 “震网”病毒攻击过程和机理示意图

Files下的所有目录,轻松获取感染计算机中所有安装软件的信息。之后,Soapr32.ocx模块在temp目录下释放临时文件,抓取并存储感染计算机的相关软硬件系统信息,包括键盘、屏幕、USB存储服务、Wi-Fi、蓝牙、麦克风等信息,并将获取的信息隐蔽传回[10]、[11]。火焰病毒启动过程如图8所示。

图8 火焰病毒启动过程示意图

4 破网毁体机理

信息化条件下,网络空间已经成为作战体系和战争支撑体系的重要支撑部分,攸关作战体系和战争支撑体系的稳定运行。破网毁体主要是通过断链、破网、毁体三个不断升级的过程,破坏敌方网络空间的运行秩序与信息安全,进而瘫痪其作战体系和战争支撑体系。其实质是网络作战各种作战效应作用于网络空间后向外扩散的过程,也是网络空间作战制胜机理作用于联合作战的过程。就当前而言,网络空间攻击应以“破网瘫网”为目标,核心是降低敌方信息网络的效能。远期,可以“控网”为目标,夺取敌方信息网络的控制权,让敌方信息网络为我所用。

4.1 断链

信息链路是网络空间传输特定信息的通道,是维系联合作战体系运行的“信息命脉”。断敌信息链路既是网络空间作战的重要方式,也是破击体系的有效途径,其核心是破坏敌关键信息流程,使敌感知失聪、指挥失灵、时空失准、武器失控、保障失供,形不成体系作战能力。断侦察感知链,就是干扰破坏敌侦察监视和预警探测等战场感知系统,乱敌情报信息流程,切断情报获取、传输、处理、分发与共享的信息链路,使敌从源头上看不见、看不清、看不远。断指挥决策链,就是干扰破坏敌指挥所信息系统,乱敌指令信息流程,切断决策、计划、组织、协调的信息链路,使敌在指挥上判不明、决不准、联不通。断武器控制链,就是干扰破坏嵌入武器平台和弹药的信息系统,乱敌武器控制信息流程,切断“从传感器到射手”的信息链路,使敌武器系统效能降低甚至失控。断导航定位链,就是干扰破坏敌卫星定位和导航系统,乱敌时空基准,切断获取空间位置和时间频率的信息链路,使敌在战场时空上丧失精确性和一致性。断综合保障链,就是干扰破坏敌后勤、装备等保障信息系统,乱敌保障信息流程,切断敌供、储、运、修的信息链路,使敌消耗补给难以及时准确到位。

4.2 破网

“网”是网络空间最直观的外在表现形式,网络空间作战很大程度上就是破击、控制敌方军事信息网和战争潜力网,这也是瘫痪敌作战体系和战争体系的重要途径。破军事信息网,重点是对敌信息网络关键节点实施瘫毁进攻。尽管军事信息网络具有较强的鲁棒性,相对各种链路而言具有更强的抗毁能力,但依据梅特卡夫定律,网络效能与节点数量的平方成正比,破坏的节点数越多,网络受损程度越大。比如,通过进攻敌侦察预警系统的雷达管报站、指控系统的通信枢纽站、数据链系统的组网中心等,可破坏敌作战体系整体结构,达成“毁一点、瘫一片”的效果。破战争潜力信息网,重点是对敌公共信息网、基础设施与关键业务信息网、工业控制网等实施进攻渗透。随着网络社会的逐步形成,国家安全、经济发展和社会稳定对网络的依赖性越来越强,通过进攻敌电信网、国际互联网、广播电视网和银行、证券、电力、铁道、民航等信息网络,可有效扰乱经济秩序、破坏社会稳定、瓦解民心士气,从根本上动摇其战争意志,削弱其战争能力。

4.3 毁体

毁体,就是针对敌方作战体系和战争支撑体系严重依赖网络空间的弱点,打击其网络化信息系统,破坏其网络空间的运行秩序与信息安全,进而瘫痪敌方作战体系和战争支撑体系。主要表现在通过“断链”、“破网”,盲敌预警、断敌通联、乱敌指控、扰敌精打、降敌综保,使敌看不清、联不通、控不住、打不准、保不上,导致敌方作战体系和战争支撑体系的效能下降直至崩溃。

5 结 语

需要指出的是,态势感知、控流入网、综合施效、破网毁体是前后衔节、相互影响、共同作用的,是网络空间进攻作战的主要过程与方式。态势感知是网络空间进攻的逻辑起点,只有知道敌方网络空间地理位置在哪儿、物理构成如何、系统脆弱点是什么等,才能有效组织对敌方网络空间的进攻行动;控流入网是网络空间进攻的关键所在,只有控制电磁能量流、电子信号流、数据信息流进入敌方网络空间,网络空间进攻才有实施的可能,若无法进入敌方网络空间,网络空间进攻就无从谈起;综合施效是网络空间进攻的作用方式,施效的成功与否,主要取决于能否在敌方发现我网络空间进攻迹象、采取有效防御措施之前,最大程度发挥各种网络空间进攻手段的破坏作用;破网毁体是网络空间进攻的追求结果,只有达到预期的断链、破网、控网目的,才算实现了网络空间进攻的作战目标。

[1]赵捷,赵宝献,王世忠.关于赛博空间与赛博空间作战问题的思考[J].中国电子科学研究院学报,2011,6(3):235-239.

[2]黄汉文,路同山,赵艳彬,等.空间赛博战研究[J].航天电子对抗,2012,42(06):24-27.

[3]王世忠,郝政疆,魏凡.对网络信息体系本质特征与体系构成的基本认识[J].自动化指挥与计算机,2014,111(03):8-11.

[4]杨正飞.网络攻击分类及网络攻击系统模型研究[D].甘肃省兰州市:兰州大学,2006.

[5]姜瑜.计算机网络攻击中的社会工程学研究[J].湖南经济管理干部学院学报,2006,17(06):279-280.

[6]王玉林,申普兵.DDoS攻击原理与防御[J].计算机安全,2008,(07):93-95.

[7]郑皓,陈石,梁友.关于“数字大炮”网络攻击方式及其防御措施的探讨[J].计算机研究与发展,2012,49(增刊):69-73.

[8]李战宝,潘卓.透视“震网”病毒[C].福建省武夷山:第26次全国计算机安全学术交流会论文集,2011.

[9]谢嘉辰,李新明.震网病毒剖析[C].上海:2011年全国电子信息技术与应用学术会议论文集,2011.

[10]史洪,李波,王开建,等.火焰病毒探析[J].保密科学技术,2012,(11):22-25.

[11]纪芳.Flame病毒深度分析及防范技术[J].信息网络安全,2012,(12):67-69.

王世忠(1969—),男,河北省柏乡县人,军事学硕士,主要研究方向为军队指挥、信息化作战、信息系统发展战略规划设计;

E-mail:wshizhong@163.com

孙娉娉(1977—),女,江苏省南京人,硕士,主要研究方向为军事情报发展战略研究。

The Pilot Study on Cyber Space Attack M echanism

WANG Shi-zhong,SUN Ping-ping

(China Academy of Electronics and Information Technology,Beijing 100041,China)

Themain contents of cyber space attack mechanism include situation awareness,traffic control,comprehensive act,and network destruction.Situation awarenessmeans gaining cyber space deployment and activity information on four layers,which are physical infrastructure layer,electromagnetic signal layer,data information layer and psychological awareness layer.The main task of traffic control is preventing the disclosure of electromagnetic energy,electronic signal,and data information.Comprehensive act aims at acquiring the control power of cyber space by comprehensively utilizing of four lethal methods,which are electromagnetic signal control,data information vulnerability exploitation,cognitive emotion guidance,and physical infrastructure destruction.Network destruction includes three progressive actions,which are cutting connection,breaking network and destroying entity,with the aim of paralyzing the enemy's battle system and warfare support system.

cyber space;cyber space attack;battlemechanism

TN97

:A

:1673-5692(2015)01-054-07

10.3969/j.issn.1673-5692.2015.01.009

2015-01-07

2015-01-21

网络电磁空间作战指挥控制及态势感知机理研究(9140A06010611DZ3802)