分布式入侵检测系统研究

2014-05-12刘世江

刘世江

(中铁三局,山西晋中030600)

Agent技术已经在计算机科学的许多领域得到了广泛的应用,它也是近几年分布式人工智能领域研究的热点之一。并且,分布式计算由Agent技术的可适应性、自治性和移动性等特性赋予了新的模式,实体间的关系因为这种计算模式而越发的动态和平等,强调的是自治合作,与传统的服务器、客户机模式不相同。软件Agent的成功应用依赖于Agent平台的支持和工程方案的技术可行性以及应用领域自身的特性。

1 什么是Agent

作为网络和人工智能技术发展的必然结果,Agent的中文解释包括代理、智能体、智能代理等多种。迄今为止,对Agent的定义没有统一的定论,各个组织机构对其的定义都有所不同。其中,Agent标准化组织FIPA(Foundation for Intelligent Physical Agent)对Agent的定义为:Agent作为一个实体存在和停留于环境中,用以解析反映环境中所发生事件的、来自于环境的数据,并采取一定的行为对环境产生影响[1]。从这个定义中可以看出,Agent既可以是硬件,也可以是软件,是一种“生存”于环境中的实体。

2 基于Agent的IDS现状

传统集中式的入侵检测系统随着复杂计算机网络的发展和分布式应用的普及,会出现网络流量不断增大而造成的丢包问题,无法良好满足系统的需求,而分布式结构正逐步取代传统结构成为一种新的IDS基本体系结构。智能体作为复杂网络环境下实现分布式应用的理想工具,它具有自适应性、自主性、分布性等优点。基于Agent的入侵检测系统对复杂多变的网络环境具有很强的自适应能力,这种系统充分利用网络资源协同完成入侵检测任务,而且能通过自我学习、自我进化提高自身的入侵检测能力[2]。

3 基于Agent的DIDS模型

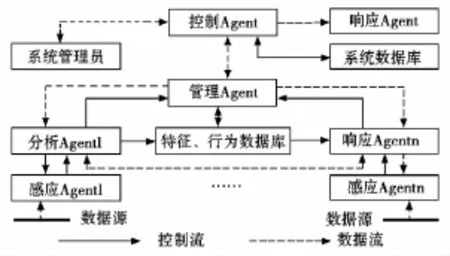

本文提出了一种基于Agent的分布式入侵检测系统(Distributed Intrusion Detection System,DIDS)模型,该系统的检测和处理都采用分布的方式,保证了检测和判断系统中可能发生的入侵行为的实时性,弥补了现有入侵检测系统的不足之处。这种模型具有较强的动态管理能力和配置的灵活性以及诸多特点,如:平衡网络负载、减少网络流量、提高容错度以及数据访问和异步交互本地化的特点。

本论文设计的系统是在分布式环境下多Agent的一种系统模型,系统中的每个Agent彼此独立、各司其职,但又互相协作。即各个感应Agent为相互独立,具有入侵检测功能的单元,它们的入侵检测工作相对独立,但又通过相互协作更好的、全面的对主机系统和网络进行了检测。基于Agent的DIDS模型如图1所示。

图1 基于Agent的分布式入侵检测系统

3.1 感应Agent的设计

按照感应Agent的要求,将该功能模块分为管理单元、检测单元、响应单元、通信单元和协作单元五个单元[3],感应Agent的模块结构如图2所示。

图2 感应Agent的模块结构

3.2 分析Agent的设计

分析Agent属于入侵检测系统的高层检测组件,它的任务是感应Agent管理者、协作检测和数据分析。根据分析Agent所具有的分析和管理功能,模块结构应包括:感应Agent管理单元、事件处理单元、协作分析单元、协议单元以及通信单元[4],各单元的相互管理协作关系如图3所示。

图3 分析Agent模块结构

3.3 响应策略

入侵检测系统的响应Agent和各模块中的简单处理单元,应该对系统的功能模块检测到的入侵行为及时做出响应,这个响应行为有如下几种。

1)跟踪攻击者:攻击者在攻击目标前通常情况下会入侵多个主机,有可能伪装成这些主机的源地址,并以前者为后者跳板将对多个被入侵主机串联成一条主机链。本论文的入侵检测系统正是利用了这一特点找到具有发起包的实际主机所在位置。即,顺着主机链反向追踪,有效地发现攻击者。

2)对攻击目标做出响应:当系统检测到攻击时,目标主机检测到攻击和对攻击快速响应是至关重要的。快的响应速度可以阻碍攻击者更好的建立立足点,防止入侵者利用这个被入侵的主机对网络中其它主机造成破坏。同时使修复攻击者已造成的破坏变得更容易。

3)攻击源点作出响应:入侵检测系统在被入侵主机上对攻击者响应,可以非常有效地限制攻击者的行为。入侵检测系统在没有使用Agent技术的情况下是不可能有效地执行纠正行动,因为没有足够数量的入口到攻击者主机。

4)收集主机和网络组件中的相关攻击的证据:传统入侵检测系统运行特定的程序,所以这种系统就无法实现在多个不同的源点自动收集攻击证据。而在入侵检测系统中使用Agent技术,使系统运行任何程序无须有时间和地点的限制,也就是系统收集证据不需要有相同的硬件平台和操作系统。有了Agent技术的加入,系统可以通过对有关主机设置动态更新以达到严密审查重要或可疑的网络位置[5],这样,入侵检测系监测网络入侵实现了智能化。

5)目标和源点的隔离:如果对源点和目标的自动响应异常将无法有效地阻止攻击行为,所以,自动响应异常的情况下阻止攻击行为需要在网络层进行,有三种常用的策略:阻止目标的通信,阻止攻击者的通信,阻止目标间和攻击者的通信[6]。Agent应用于入侵检测系统,即Agent在网络元件中穿梭、对破坏的修复行为,使得三种策略的有效执行得以实现。

4 结论

本文提出了一种基于Agent技术的DIDS系统结构模型,以有效地解决对入侵检测系统中网络流量不断增大而造成的数据包丢失问题。该系统可依据网络流量的大小动态调整系统中的检测Agent数量,既不过多消耗系统资源又从而分担了网络流量。一改传统集中式的入侵检测系统丢包问题,及无法满足系统需求的问题,使入侵检测系统充分利用网络资源协同完成入侵检测任务,对复杂多变的网络环境具有很强的自适应性,具有通过自我学习、自我进化提高自身的入侵检测能力。

[1]Earl Carter.CISCO安全入侵检测系统[M].北京:人民邮电出版社,2005.

[2]唐正军.入侵检测技术导论[M].北京:机械工业出版社,2004.

[3]罗守山.入侵检测[M].北京:北京邮电大学出版社,2004.

[4]薛静锋,宁宇鹏,阎慧.入侵检测技术[M].北京:机械工业出版社,2004.

[5]Rebecca Gurley Bace.入侵检测[M].陈明奇,吴秋新,张振涛,等译.北京:人民邮电出版社,2001.