一般化通用可组合安全框架研究

2012-11-30张妤,彭亮

张 妤,彭 亮

(1.解放军信息工程大学 电子技术学院,河南 郑州450004;2.63850部队,吉林 白城137001)

0 引 言

Ran Canetti 2001年提出的通用可组合安全框架[1](UC框架)是用组合方法分析密码协议的成功范例,也是近年来密码协议分析领域的研究热点。国内外对于UC框架的研究主要是针对特定密码学任务提出具有UC安全性的协议方案,如UC安全的零知识证明[2]、不经意传输[3]、签密[4]、安全多方计算[5]、数字签名[6]、认证及 密钥交换[7-9]等。UC框架担保的任意组合及并发执行时的安全性虽然在最大程度上满足了人们的安全需求,但也正因为如此高的要求使得大部分UC安全协议的存在性需要一个全局可信的建立阶段。为了使UC框架更加适应全局可信建立,Canetti于2007年提出了一般化通用可组合安全框架[10](GUC框架)。目前对GUC框架的研究刚刚起步,姚期智先生对GUC框架的可行性进行了相关研究[11]。受此启发,本文沿着UC框架到GUC框架的发展脉络,首先对提出GUC框架的本质原因 (GUC框架解决的关键问题)进行深入分析,然后研究了GUC框架的机理和可实现性,并将GUC框架与UC框架及其改进版本进行了比较,最后讨论了GUC框架仍然存在的问题。

1 GUC框架解决的关键问题分析

UC框架使用基于仿真的证明方法:如果对于攻击现实协议π(由通信方P1和P2执行)的任何PPT敌手A,都存在攻击理想协议 (由虚通信方P’1和P’2调用理想功能F来执行)的PPT仿真器S,使得无论PPT环境Z使用任何协议输入作为测试,π和 的输出都是计算上不可区分的。则πUC-仿真了 ,或者说π具有F要求的UC安全性。公钥加密、数字签名、密钥交换等原语在朴素模型中是可以UC安全实现的[1]。图1给出了朴素模型中的UC仿真示意图。

图1 朴素模型中的UC仿真

然而在朴素模型中绝大多数安全计算 (现实中有意义的安全计算)不能被UC安全实现[12]。考虑一个UC安全的两方安全计算协议,如果通信方之一P1与环境串通,则环境Z可以代替通信方P1来执行P1的协议程序与诚实通信方P2照常完成协议 (由敌手A中转双方的消息)。这种情况下,一方面,安全计算的秘密性要求没有PPT算法能够提取诚实方P2的输入,并且除了环境之外没有PPT算法能够提取P1的输入。另一方面,UC安全性要求存在PPT仿真器S使得理想协议也能被完成。现在就出现问题了:完成理想协议时P1的输入是由S转交给F的,则S一定可以从P1的发送消息中提取P1的输入,即除了环境之外还存在PPT算法能够提取P1的输入。可见,UC安全计算既要求安全计算的秘密性,又要求通用可组合性,而通过上面的分析这两个要求是矛盾的。这正是在朴素模型中有意义的安全计算不能被UC安全实现的根本原因。

文献 [13-14]展示了假定存在一个全局可信建立阶段,可以使得UC安全计算存在。UC框架将所需要的全局可信建立假定抽象为特定的理想功能M,使用这些假定的协议被描述为可以访问M的混合协议,其UC仿真示意图如图2所示。在现实协议中M的程序由一个可信方来执行(文献 [14]的防篡改硬件令牌是可信方的另一种抽象,只不过无论对于多么可信的可信方,人们都害怕他有失信的时候;而对于防篡改硬件令牌却不会担心它会变为可篡改的),在理想协议中在需要M的时候由仿真器来执行。在UC安全计算方案中使用陷门函数,执行M的过程中可以生成陷门信息。由于现实世界的可信方并不泄露该陷门信息,所以可以实现安全计算;由于理想世界的仿真器知道该陷门信息,所以可以实现UC仿真。综合这两方面的结果是,在全局可信建立混合模型中安全计算可以被UC安全实现了。

图2 使用全局可信建立M的UC仿真

但是事情并没有就此结束。按照仿真证明方法的本意,若理想协议具有某个性质,则仿真该理想协议的现实协议也应该具有。然而当使用全局建立的时候 (比如文献 [13]中的公共参考串CRS),这种情况不再成立:存在这样的协议π[15],它UC仿真了一个具有可否认性的理想协议,然而π却不具有可否认性 (说一个协议是可否认的是指,协议参与者可以否认他们参与了一个协议会话,通过争辩说他们参与的任何证据都可以被伪造)。GUC框架要解决的关键问题就是使得UC框架更好地处理全局可信建立,使得仿真证明方法的本意得以保持,即仿真成功担保现实协议具有理想协议的所有性质 (称此为完全可仿真性)。

2 GUC框架研究

2.1 GUC框架机理研究

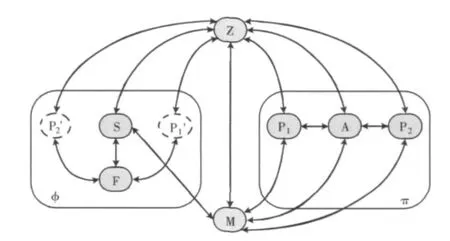

当不使用全局可信建立的时候,GUC框架与UC框架(确切地说是JUC框架)是一样的,GUC框架对UC框架的改进在于使用全局可用建立的时候。此时,GUC框架使环境Z也可以访问建模全局可信建立的理想功能M。由于Z可以直接访问真正的M,仿真器S就不能用仿真的M来应对Z,因此GUC框架要求使用全局可信建立时的成功仿真由仿真器调用真正的M来完成,其GUC仿真示意图如图3所示。

图3 使用全局可信建立M的GUC仿真

我们来研究GUC框架既保证通用可组合安全计算的可实现性、又保证完全可仿真性的机理。在UC框架朴素模型中实现不了通用可组合的安全计算,本质原因通用可组合性的要求和安全计算的要求是矛盾的,而在仿真器与现实敌手拥有同样的能力时这个矛盾是无法解决的;UC框架使用全局可信建立时候,虽然通用可组合性要求和安全计算要求的矛盾仍然存在,但是通过让仿真器拥有比现实敌手更强的能力 (可以使用仿真的M),这个矛盾是可以解决的,因此通用可组合的安全计算得以实现。可见朴素模型中要求仿真器在与现实协议同样的基础上UC仿真成功,使用全局可信建立的混合模型中要求仿真器在比现实协议更高的基础上UC仿真成功,这实际上是全局可信建立的使用降低了通用可组合性要求使得通用可组合的安全计算得以实现,这个要求的降低使得使用全局可信建立的UC安全的协议丧失了完全可仿真性。GUC框架中环境Z也可以访问建模全局可信建立的理想功能M,这迫使仿真器S只能使用真正的M,也就不能从仿真M的过程中取得需要的陷门信息,因此GUC框架要求仿真器在与现实协议同样的基础上UC仿真成功,这使GUC安全的协议恢复了完全可仿真性。总结起来,GUC框架使用全局可信建立假定来保证通用可组合的安全计算的可实现性,同时使用 “仿真器只能使用与现实敌手同样的 (真正的)全局可信建立”来保证完全可仿真性。

2.2 GUC框架可实现性研究

文献 [10]基于密钥注册模型KR[16](使用FKR作为可信建立)提出了扩充的CRS模型ACRS(使用FACRS作为可信建立),并且提出了在ACRS模型中GUC仿真FCOM的一个协议UAIBC(文献 [14]展示了FCOM的可实现性蕴含通用可组合安全计算的可实现性)。下面给出了FACRS[10]。

Functionality FACRS

初始化阶段:首次激活时,计算公共参考串PK←Setup(MSK),MSK是随机选择的 (比特的值。记录对儿(PK,MSK)。

提供公钥:当一个通信方索要该公共参考串,将PK返回给索要方和敌手。

休眠阶段:当从一个腐败通信方P收到一个消息 (retrieve,sid,P),将SK←Extract(PK,P,MSK)返回给P。如果这个消息是从诚实通信方收到的则忽略该消息。

协议UAIBC描述如下,其中承诺方为Pi,接收方为Pj,Pi要向Pj承诺一个比特b。方案中的Com是一个具有这个性质的承诺方案:知道接收方私钥的承诺方可以给出模糊的承诺。EK是一个密集的OT-PRC安全的加密方案。

承诺阶段:

(1)Pi向Pj发送 (commit,sid,Pi,Pj);

(2)Pj生成随机的k1←r{0,1}λ,计算 (ck,dk)=Com(Pi,k1),并向Pi发送ck;

(3)Pi生成随机的k2←r{0,1}λ,并将k2发送给Pj;

(4)Pj计算K=k1/k2,并向Pi发送dk;

(5)Pi计算 (c,d)=Com(Pj,b),并Pj向发送c和e。其中e的值是这样确定的:如果b=1,则e是一个随机数;如果b=0,则e=EK’(r;d),K’=k1’/k2,k1’=Open(Pi;ck,dk)。

开启阶段:

(6)如果b=0,则Pi向Pj发送b=0,d,r;如果b=1,则Pi向Pj发送b=1,d。

(7)Pj验证b=Open(Pj;c,d)是否成立,如果b=0还要验证e=EK(r;d)是否成立。

经仔细研究,UAIBC的原理是:

方案的隐藏性由E的安全性和Com的隐藏性担保,当Pj不知道Pi的私钥时成立。因为当Pj不知道Pi的私钥时,Pj在计算 (ck,dk)=Com(Pi,k1)时就不能给出模糊的k1,所以步骤 (2)~步骤 (4)的硬币投掷协议所生成的密钥K’=K就是一个随机的值,所以Pj无法从e求出d,也就无法求出b的值。

方案的绑定性由Com的绑定性担保,当Pi不知道Pj的私钥时成立。因为当Pi不知道Pj的私钥时,Pi在计算 (c,d)=Com(Pj,b)时就不能给出模糊的b。

方案的仿真可模糊性由Com的可模糊性和E的密文伪随机性担保,当Pj腐败时成立。因为当Pj腐败时,Pj从FACRS知道自己的私钥,仿真器 (代替Pi运行程序)可以在此过程中知道Pj的私钥,它就可以在计算 (c,d)=Com(Pj,b)时给出模糊的b。

方案的仿真可提取性由E的可解密性担保,当当Pi腐败时成立。因为当Pi腐败时,Pi从FACRS知道自己的私钥,仿真器 (代替Pj运行程序)可以在此过程中知道Pi的私钥,它就可以在计算 (ck,dk)=Com(Pi,k1)时给出模糊的k1,进而可以在收到k2以后使K是那个它知道私钥的K,当仿真器收到一个承诺c、e,它计算d=D-1K(e),然后验证 (c,d)=Com(Pj,0)是否成立,若成立则b=0,若不成立则b=1,用这种方法就实现了仿真可提取性。

由以上研究可见,UAIBC使用全局可信建立FACRS的方式非常巧妙:

在现实协议中,若接收方腐败了,则他想要破坏的是承诺的隐藏性,此时他需要知道承诺方的私钥;若承诺方腐败了,则他想要破坏的是承诺的绑定性,此时他需要知道接收方的私钥;而理想功能FACRS只让腐败方知道自己的私钥,而不能知道对方的私钥,所以现实协议中的隐藏性和绑定性都不会被破坏,即现实协议具有隐藏性和绑定性,符合承诺的安全需求。

在理想协议中,若接收方腐败了,则GUC框架需要担保承诺的仿真可模糊性,此时仿真器需要知道接收方的私钥;若承诺方腐败了,则GUC框架需要担保承诺的仿真可提取性,此时仿真器需要知道承诺方的私钥;而理想功能FACRS正好让腐败方知道自己的私钥,在此过程中仿真器可以知道腐败方的私钥,所以理想协议具有仿真可模糊性和仿真可提取性,符合GUC仿真的要求。

结合上面两点,文献 [10]中的方案以完全可仿真的方式实现了通用可组合的承诺,进而可以以完全可仿真的方式实现安全计算。

2.3 GUC框架与UC框架及其改进版本的比较

由上节的研究可见,虽然GUC框架要求理想协议与现实协议使用同一个全局可信建立理想功能M,但是从可实现的GUC安全计算的情况来看,理想协议与现实协议对M的利用程度是不同的:FACRS使腐败方知道自己的私钥对现实协议是没有帮助的,但是这点却可以被理想协议大加利用,这实际上使仿真器比现实敌手拥有更强的能力。这使我们联想到文献 [17]和文献 [18]中的框架,二者也是UC框架的改进版,下面我们比较这些框架。

文献 [17]中的框架允许仿真器拥有超多项式 (或者说准多项式)计算的能力,该能力通过调用超多项式时间的预言机来体现。文献 [17]证明了在其计算假定之下、在朴素模型中、针对非自适应主动敌手,任何良好形式的理想功能都可在该框架之下实现,当然也包括安全计算。

文献 [18]中的框架中现实敌手是均匀的PPT,而仿真器是非均匀的PPT。文献 [18]证明了在其计算假定之下、在没有任何全局可信建立的情况下,在该框架中实现任何良好形式的理想功能都是可能的,当然也包括安全计算。

通过比较以上各框架我们得出,虽然各框架的建模技术多种多样,但是能使包括安全计算在内的所有良好形式的理想功能以通用可组合的方式实现的框架都有一个共同的特点:仿真器的能力比现实敌手的能力强!表1给出了比较的结果,其中的可实现性是指对于任何良好形式的理想功能存在通用可组合的实现方案。

表1 GUC框架与UC框架及其改进版本的比较

3 结束语

本文分析了GUC框架解决的关键问题,研究了GUC框架解决问题的机理,还研究了实现GUC框架的方法,最后将GUC框架与UC框架及其改进版进行了比较。现存的所有通用可组合安全的承诺协议 (其存在性蕴含通用可组合安全计算的存在性)都以一种必要的方式使用了框架的这一特点:仿真器拥有比现实敌手更强的能力。是否任意良好形式的理想功能的可实现性蕴含仿真器拥有比现实敌手更强的能力是本文下一步研究的问题。

当前的全局可信建立FACRS是作为GUC框架的可行性证据而设计的。然而,为了使方案的常规安全性和通用可组合性同时成立,FACRS被故意设计为只让腐败通信方知道与其身份相关的私钥。可是FACRS既然是由可信方执行的,那么,可信方让腐败的通信方比诚实的通信方知道更多的信息有悖常理;另一方面,腐败的通信方向一个全局都信任的可信方告知自己腐败的事实也有悖常理。研究能否找到GUC框架可行性的更现实、更有说服力的证据是本文未来的另一研究问题。

[1]RAN Canetti.Universal composable security:A new paradigm for cryptographic protocols [C].42nd Annual Symposium on Foundations of Computer Science.IEEE Computer Society,2001:136-145.

[2]Aggelos Kiayias,ZHOU Hongsheng.Trading static for adaptive security in universally composable zero-knowledge [C].34th International Colloquium,Automata,Languages and Programming,2007:316-327.

[3]Matthew Green,Susan Hohenberger.Universally composable adaptive oblivious transfer [C].International Crytology Conference,2008:179-197.

[4]SU Ting.Theory and application study on universally composable security[D].Jinan:Shandong University,2009 (in Chinese).[苏婷.UC安全理论及应用研究 [D].济南:山东大学,2009.]

[5]LEI Feiyu.Studies on UC secure multiparty computation and its applications[D].Shanghai:Shanghai Jiaotong University,2007(in Chinese).[雷飞宇.UC安全多方计算模型及其典型应用研究 [D].上海:上海交通大学,2007.]

[6]HONG Xuan.Studies on universally composable digital signature and its key problems[D].Shanghai:Shanghai Jiaotong University,2008(in Chinese). [洪璇.通用可组合数字签名模型及其关键问题研究 [D].上海:上海交通大学,2008.]

[7]GUO Yuanbo,WANG Chao,WANG Liangmin.Universally composable authentication and key exchange protocol for access control in spatial information networks [J].Acta Electronica Sinica,2010,38 (10):2358-2364 (in Chinese). [郭渊博,王超,王良民.UC安全的空间网络双向认证与密钥协商协议[J].电子学报,2010,38 (10):2358-2364.]

[8]LI Yahui,MA Jianfeng.Universally composable secure roaming authentication protocol for interworking networks [J].Computer Science,2010,37 (1):47-50 (in Chinese).[李亚晖,马建峰.一种基于融合网络通用可组合安全的漫游认证协议 [J].计算机科学,2010,37 (1):47-50.]

[9]JIA Hongyong,QING Sihan, GU Lize,et al. Universally composable group key exchange protocol[J].Journal of Electronics&Information Technology,2009,31 (7):1571-1575 (in Chinese).[贾洪勇,卿斯汉,谷利泽,等.通用可组合的组密钥交换协议 [J].电子与信息学报,2009,31 (7):1571-1575.]

[10]RAN Canetti,Yevgeniy Dodis,Rafael Pass,et al.Universal composable security with global setup [G].LNCS 4392:Theory of Cryptography.Springer-Verlag,2007:61-85.

[11]Andrew C C Yao,Frances F Yao,ZHAO Yunlei.A note on the feasibility of generalized universal composability [C].Proceedings of The 4th International Conference on Theory and Applications of Models of Computation,2007:474-485.

[12]RAN Canetti,Eyal Kushilevitz,Yehuda Lindell.On the limitations of universally composable two-party computation without set-up assumptions [G].LNCS 2656:Advances in Cryptology,2003:68-86.

[13]RAN Canetti,Yehuda Lindell,Rafail Ostrovsky,et al.Uni-versally composable two-party and multi-party computation[C].Proceedings of The Thiry-Fourth Annual ACM Symposium on Theory of Computing,2002:494-503.

[14]Jonathan Katz.Universally composable multi-party computation using tamper-proof hardware [C].Proceedings of the 26th Annual International Conference on Advances in Cryptology,2007:115-128.

[15]Rafael Pass.On Deniabililty in the common reference string and random oracle models [C].Proceedings of CRYPTO,2003:316-337.

[16]BOAZ Barak,RAN Canetti,Jesper Buus Nielsen,et al.Universally composable protocols with relaxed set-up assumptions[C].Proceedings of the 45th Annual IEEE Symposium on Foundations of Computer Science,2004:186-195.

[17]Manoj Prabhakaran,Amit Sahai.New notions of security:Achieving universal Composability without trusted setup [C].Proceedings of The Thirtysixth Annual,2004:242-251.

[18]LIN Huijia,Rafael Pass,Muthuramakrishnan Venkitasubramaniam.A unified framework for concurrent security:Universal composability from stand-alone non-malleability [C].Proceedings of the 41st Annual ACM Symposium on Theory of Computing,2009:179-188.