基于能量和信任的传感器网络行为分析

2011-01-18蔡志伟褚伟铭

蔡志伟 ,褚伟铭 ,周 杰 ,杜 飞

(1.中国人民解放军理工大学通信工程学院 南京 210004;2.重庆通信学院 重庆 400035;3.中国人民解放军信息工程大学 郑州 450000)

1 引言

随着全球信息化水平的不断提高,网络与信息安全产业在整个产业布局乃至国家战略格局中越来越具有举足轻重的地位和作用。尽管如此,当前网络域信息安全的现状却不容乐观。网络环境也变得越来越复杂,各式各样的复杂设备需要不断升级,不经意的疏忽便有可能造成安全的重大隐患。网络行为分析与传统的入侵检测比较,网络行为分析具有许多优越性能,如能增强系统的生存能力,提高系统可靠性与可信度等。因此,本文提出了基于能量和信任的网络行为分析算法,该模型能提高网络性能及更加有效地将攻击者拒之门外。

2 传感器网络的安全问题

无线传感器网络(wireless sensor network,WSN)是一种特殊类型的网络,其约束条件很多 (相对于计算机网络),这些约束条件加剧了网络的安全问题[1]。通常假定攻击者可能知道网络采用的安全机制,能够危及、甚至捕获某个传感器节点。由于布设具有抗篡改能力的节点成本高,可以认为大多数WSN节点是没有抗篡改能力的。一旦某个节点被攻击,那么攻击者可以窃取这个节点内的密钥[2]。入侵者可能会发起各种各样的攻击,这些攻击大体可以分为两大类:外部攻击和内部攻击。

2.1 外部攻击

外部攻击是指无法通过正常渠道接入网络的入侵者发起的攻击。被动的信息侦听就属于这种攻击。入侵者无需得到接入网络的授权,就可以在网络的无线频率范围内轻易地窃听信道上传送的数据,从而获取所需要的信息。对于没有任何安全措施的网络而言,入侵者甚至可以篡改网络中的数据包或者向网络注入虚假的信息包。

外部攻击更一般的情况是对WSN节点进行物理破坏。有的情况下,攻击者甚至可以破环很大范围内的传感器节点,从而造成该区域的传感数据无法采集,降低网络的可用性。另外,攻击者也可以通过发送持续的无线电干扰信号,造成网络无法正常通信。

2.2 内部攻击

内部攻击的情况可以分为两种:一种是节点被俘获而成为恶意节点;另一种情况是攻击者获得了合法节点中的数据、代码或者网络的密钥,然后通过正常的途径接入网络。一般来说,发起内部攻击的节点具有如下特征[3]。

· 具有无线通信设备,可以与网络中的其他节点自由通信。

· 运行恶意代码。这些恶意代码不同于合法节点运行的正常代码,它总是试图窃取网络中的敏感数据或者破坏网络的功能。

·是通过合法授权参与到网络中的。

本文研究融合网络安全路由机制,因此重点分析网络层面临的安全威胁。针对网络层的攻击主要有以下几种[4,5]:伪造、篡改或者重放路由信息,这是对网络层最直接的攻击方式;选择性的转发,基于多跳传输的路由机制,中间节点需要忠实的转发数据包。黑洞攻击就是通过一个恶意节点吸引一个特定区域的几乎所有的数据流量,这个节点使路由算法认为数据经过它能达到最优的性能;女巫攻击,恶意节点向其邻居节点发送多个“身份”的虚假位置信息(伪造的或者窃取的),以多个不同的身份出现在网络中,造成网络链路的混乱。Hello泛洪攻击,恶意节点可以利用强发射功率的天线向网络广播路由和自身信息,收到的节点就会误认为该恶意节点是其邻居。

3 基于能量和信任的网络行为分析

3.1 传统入侵检测的分析与比较

Wenke Lee在参考文献[6]提出了一个著名的ad hoc网络入侵检测模型MWNIDS。该模型基于协同工作的分布式代理,每个监控节点负责检测本地入侵活动,同时协助邻近监控节点进行联合检测。由于检测器使用分类算法,计算量较大,因此监控节点能耗大,不适应供能较ad hoc网络更为紧张的传感器网络。参考文献[7]将非合作博弈论用于传感器网络入侵检测,将入侵和检测作为博弈双方建模,制定双方的策略将其归一化为一个非合作、非零和的博弈模型,通过此模型博弈双方达到纳什均衡,并使检测方找到最大化收益策略,增加检测概率,从而更好地保护系统。博弈模型虽然可以发现入侵,由于缺乏特征分析,它无法确定是何种攻击和攻击的来源,因此不能适应传感器网络中复杂多变的攻击和入侵。

3.2 传感器网络行为分析模型的设计目标

为了使传感器网络行为分析模型在总体上表现出开放、安全、健壮等特性,能够应对传感器网络攻击和入侵,传感器网络行为分析模型应具备以下能力目标。

·在传感器网络中使用分布式结构下的协作检测。监控节点分散在异构网络各个区域,不仅负责检测本地入侵活动,同时协助邻近监控节点进行联合检测。

· 由于传感器节点处理器能力弱且存储器容量小,计算和存储能力很有限,因此,行为监测控制算法首要考虑简洁有效,兼顾节能,应是一种能量有效的算法。

· 考虑到传感器节点特殊的工作环境和高误差,行为分析算法对于偶然的非入侵异常行为可以进行容错处理,使得节点通信故障或偶发性错误而造成的异常不会被误判为入侵,不但提高了检测系统的检测率,而且能降低检测系统的误检率。

· 与安全路由和信任模型有结合能力。使网络行为分析的结果可以用于安全路由的工作和信誉值的计算。而安全路由和信任模型中有用的数据可以为行为监控系统所用。

3.3 传感器网络行为分析体系结构

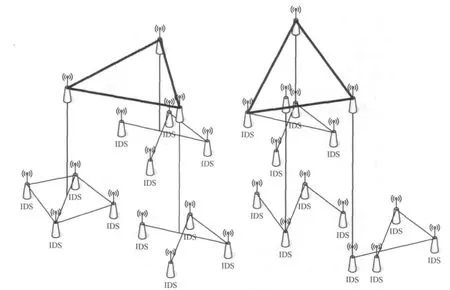

根据传感器网络行为分析体系结构的能量特性和目标,其行为分析算法应采用分布式的合作行为分析系统和层级式行为分析系统。分布式的合作行为分析系统与独立的行为分析系统相似,每个节点独立运行行为分析系统,节点之间进行交互合作以检测一些特征不明确的攻击,该体系会消耗更多的通信资源和计算资源,并且需要可信传输的保障;在层级式的系统中,部分节点运行检测系统,并被组织成多层结构,在低层采用分布式的检测策略进行初步检测,在高层的节点就对低层节点的检测信息进行检查。虽然层级式的系统可以减少通信量和对节点资源的占用,但是它存在一定的处理延迟。传感器网络行为分析体系如图1所示。

3.4 基于能量和信任的传感器网络行为分析算法

3.4.1 数据收集和行为分析

图1 传感器网络行为分析体系结构

行为分析监控节点的侦听模式设置为混杂模式,使节点能够接收邻居节点发出的所有消息。消息接收后,按照来源于不同邻居节点将其分别进行行为分析规则匹配,根据信息的内容被转换为可用于行为分析规则匹配的格式与检测规则逐条进行匹配,一旦某条消息违背了检测规则,异常记数器记录下这个异常,并进行信任值更新。若邻居节点的行为在一段时间内属于正常,则增加其信任值。若其行为在一段时间内一直属于异常,则降低其信任值。当信任值降低到一定阀值,则在路由表中删除其路由项。为了节约资源,被记录过的消息将被丢弃而不再继续用于规则匹配。

3.4.2 行为分析算法

行为分析的异常既有节点的入侵行为,同时也包括节点的偶然错误。检测器执行检测算法,检测算法的目标是将入侵行为从非入侵异常中区分出来。

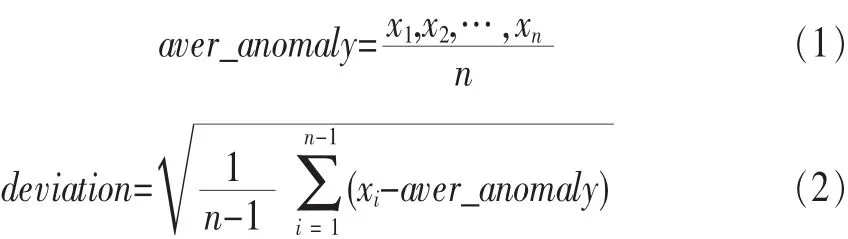

从检测系统的角度,取一个固定时间长度作为时间片t0。检测系统的异常计数器是一个初始值为0的递增函数和一个信任值为r的递减函数,系统发现一个异常则异常计数器递增1、信任值减1。每经过t0时间,如果检测器未发现入侵,将异常计数器的值和节点信任值存储起来用作下次计算,异常计数器清零,准备重新计数;如果检测器发现入侵,则对异常记录存储器中的前面各轮结果求均值作为本周期异常值存储起来。传感器网络行为分析模块如图2所示。设异常存储器根据时间先后顺序记录前n个t0时间内产生的异常值:x1,x2,…,xn,n是周期,目前的信任值为dep。对 x1,x2,…,xn,有:

设置异常值的置信区间[0,aver_anomaly+d×deviation](d>1)。当新产生的异常值xn不在置信区间,且dep也不在信任值的置信区间时,检测器判定入侵,即网络中存在入侵迹象,否则检测器判定为节点出错。

4 仿真实验

4.1 实验说明

仿真实验过程中,网络行为分析节点始终处于混杂模式监听网络。行为分析算法基于统计异常,并假设初始的一段时间为训练阶段。训练阶段网络中不存在入侵,检测器使用节点出错信息进行训练,通过节点出错信息来确定节点非入侵异常的大致范围;进入行为检测阶段以后,检测器计算每一轮时间内包含节点出错和入侵行为的混合数据偏离非入侵异常模式的次数,存储于异常记录器;通过异常次数的偏差程度来区分节点出错和入侵。

图2 传感器网络行为分析模块

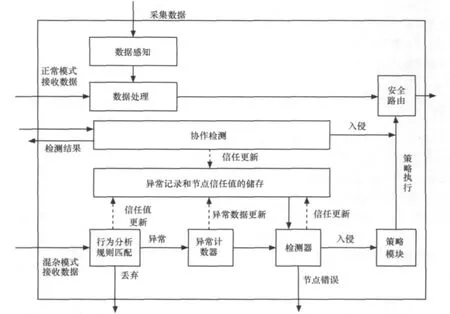

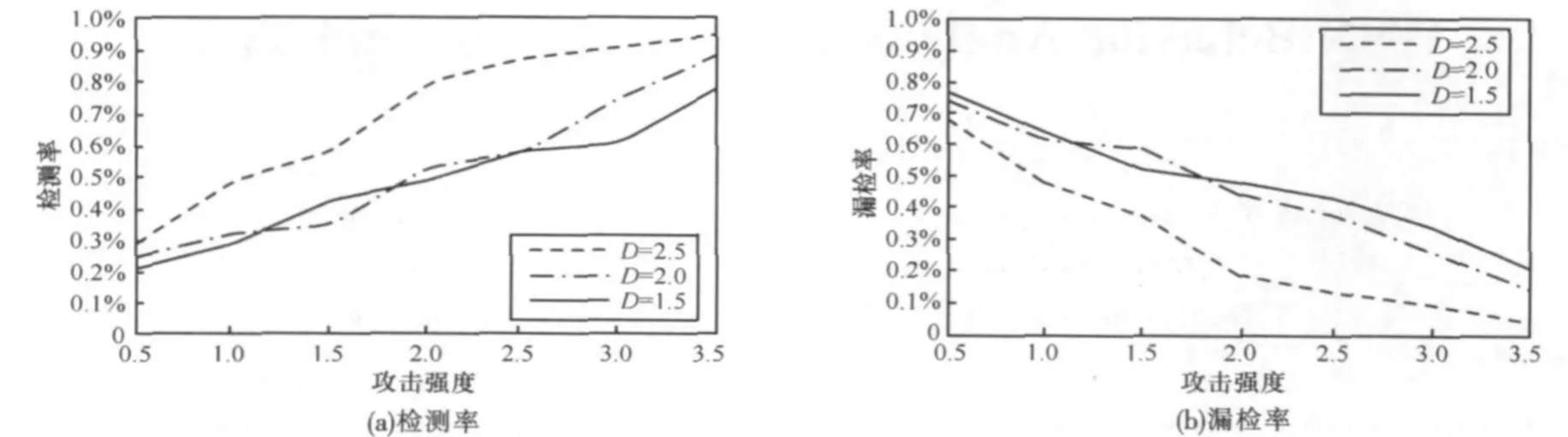

图3 DoS攻击检测率和漏检率

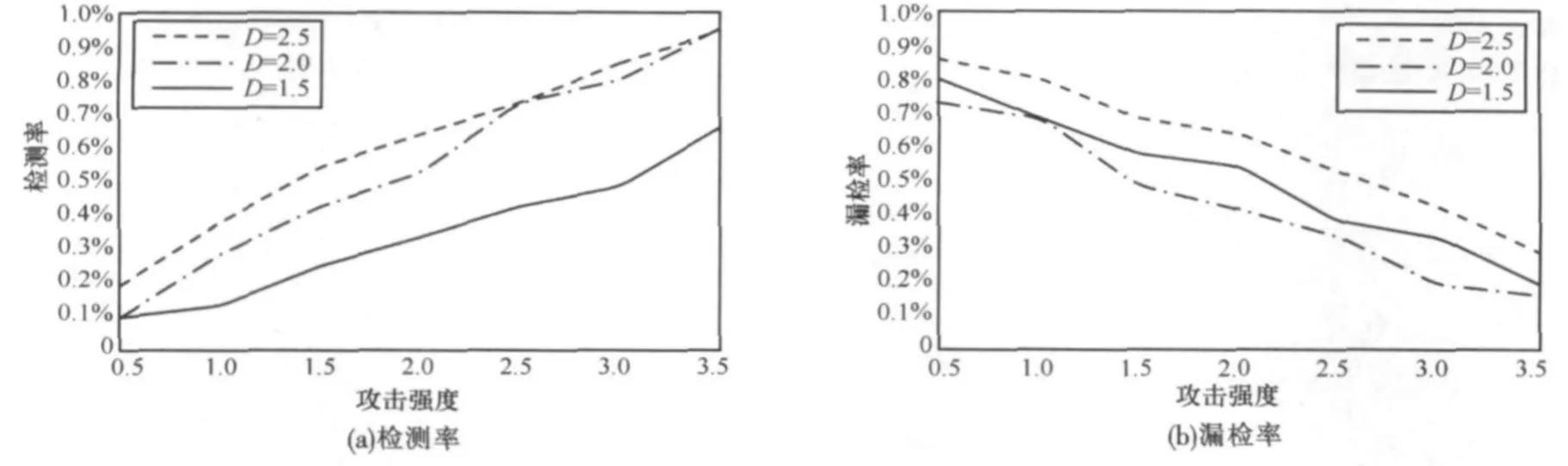

图4 Hello洪泛检测率和漏检率

本实验考虑的入侵模型为拒绝服务攻击(DoS)和Hello洪泛。参考文献[8]提供了一个服从泊松过程的传感器节点数据生成模型。本文仿真实验采用这个模型来构造数据源,普通节点产生训练数据服从强度λ=1的泊松过程,训练时间为1 000 s,节点数目为10个。入侵节点产生入侵数据服从强度为λ的泊松过程,入侵数据根据以上入侵模型来构造。

4.2 实验结果及分析

图3所示是DoS入侵的分析结果。从图中可以看出,当d取值减小,检测率变高,漏检率降低而误检率变高。当d取值增大,检测率降低,漏检率升高,误检率降低。图4是Hello洪泛检测结果,洪泛入侵违背了行为分析规则,由于不存在因节点出错而违背行为分析规则,检测器甚至不需要进行训练便可以检测到其入侵。图3和图4表明:随着DoS入侵频率的增加,检测率越高,检测效果越明显,同时漏检率也越低。

5 结束语

无线传感网络节点对网络行为分析测量优化能提高网络的安全可信能力。针对网络行为分析测量问题的特点,本文提出一种基于信任的分布式检测算法,主要对DoS攻击和Hello洪泛进行检测,若有更多的行为分析规则则能够更有效地检测入侵节点。仿真实验表明,基于信任的网络行为分析算法能快速有效检测节点入侵,同时又大大降低误检率,而且算法简洁,有利于节能。

1 李善仓,张克旺.无线传感器网络原理与应用.北京:机械工业出版社,2008

2 陈林星.无线传感器网络技术与应用.北京:电子工业出版社,2009

3 Xiong Fei,Xu Qijian.Active trust transmission mechanism for wireless sensor network.In:The Second International Symposium on Intelligent Information Technology Application, Shanghai,China,2008

4 Wood A,Stankovic J.Denial of service in sensor networks.IEEE Computer,2002,35(10):54~62

5 Yu B,Xiao B.Detecting selective forwarding attacks in wireless sensor networks.In:Proceedings of the 2nd International Workshop on Security in Systems and Networks,Greece,2006

6 Yongguang Zhang,Wenke Lee.Intrusion detection in wireless ad hoc networks.In:6th Conf Mobile Comp and Net,Boston,2000

7 Agah A,Das S K,Basu K,et al.Intrusion detection in sensor networks:anon-cooperative game approach,In:3th IEEE International Symposium on Network Computing and Applications,Cambridge,2004

8 Onat I,Miri A.A real-time node-based traffic anomaly detection algorithm for wireless sensor network.In:Proceedings of Systems Communications,Boston,2005