基于移动Agent的分布式入侵检测系统设计与实现

2009-01-05彭志豪邱建华

彭志豪 邱建华

摘要:分析了几种典型的分布式入侵检测系统模型,针对当前入侵检测系统的不足提出了一种基于移动Agent的分布式入侵检测系统模型,该系统将新型分布式处理技术移动Agent与入侵检测融为一体,实现了基于该模型的分布式入侵检测系统,并提出了进一步的研究方向。

关键词:入侵检测系统;分布式;移动Agent

1 引言

随着网络系统结构的复杂化和大型化,系统的弱点和漏洞将趋向于分布式,而早期的IDS都是集中式IDS[1,2,3],包括基于主机和基于网络的IDS,他们的显著特点是在固定数量的场地进行数据分析。同时,由于被监视的主机和网络数量的不断增加,网络结构的复杂性日益增加,网络资源一般都呈分布式的,而入侵活动也逐渐具有协作性,集中式的IDS逐渐暴露出其局限性,如何将基于主机和网络的IDS各自的优势结合起来,这就是分布式IDS产生的原因。

2 分布式IDS与Agent技术

2.1 Agent技术及其在分布式IDS中的应用

Agent可定义为[4]:“在某种特定环境下,能连续、自主地完成某项工作的软件实体。它能根据环境的变化,灵活、智能地做出反应,并且可能从经验中获得学习。”将Agent技术用在入侵检测中,是一种新的入侵检测模式。Agent有静态和动态之分,静态Agent总是固定在单一的平台上,它只能访问本地数据,并将结果返回给用户,从而大大的降低网络通信量。而移动Agent能够在一个平台上挂起,并移动到另一平台上,避免了在网络中传输大量的数据。

分布式IDS系统一般采用多个Agent,每个Agent完成一项特定的功能,各Agent间通过通信互相协作来完成入侵检测。由干Agent是独立运行的实体,因此可以在不改变其他部件且不需要重新启动IDS的情况下就能加入、删除和重新配置Agent,也可以用一组Agent来分别完成简单的功能,彼此交换信息以得出更复杂的结果。

2.2 分布式IDS的研究现状及不足

目前,比较典型的分布式IDS有美国普渡大学开发的应用自治Agent的分布式入侵检测结构[5](AAFID),日本的IPA(Information-Technology Promotion Agency)开发的一种网络IDS[6]-IDA(Intrusion Detection Agent System),清华大学设计了一种基于自治Agent的分布式IDS结构CoIDS[7](Cooperative IDS),以及早期的基于网络活动行为图的入侵检测模型(GrIDS)等。表1是对一些典型的分布式IDS系统特征的对比,可以看出尽管分布式IDS的研究取得了很大的进展,但仍存在一些问题需要解决或改进,主要有如下几个方面:(1)系统的安全性和互操作性比较低;(2)部分系统采用分布式组件收集信息(如NADIR,AAFD等),数据经过过滤等简单处理后传输到中央单一主机上集中处理,即数据收集分布式,数据处理集中式,由于待处理的数据量巨大,大大减缓了系统的检测速度,系统的响应速度也十分有限;(3)系统的分布式组件常采用层次结构进行组织或借助黑板机制进行通讯(如AAFID,IDA等),一旦高层节点或控制中心遭到攻击毁坏,系统将不能正常的工作,因而存在一定程度的单点失效问题;(4)移动Agent的采用在一定程度上解决了上述问题,可以使重要的部件在系统中迁移,从而避开入侵者的攻击。因而我们提出并设计了一种基于移动Agent的分布式入侵检测系统(MADIDS)。

3 基于移动Agent的分布式入侵检测系统(MADIDS)

3.1 MADIDS系统工作模型

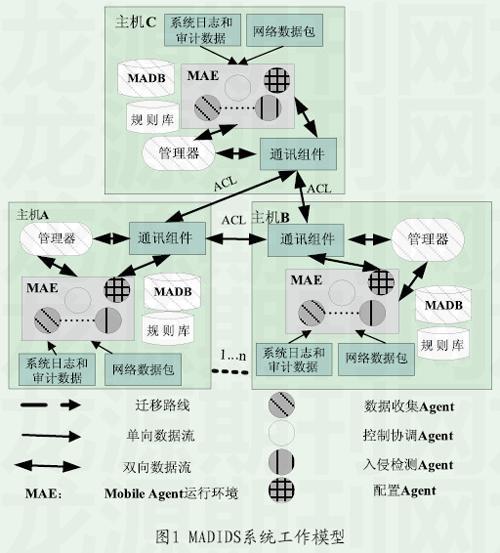

系统将入侵检测系统中的Agent采用分布式结构进行组织,并利用移动Agent的安全机制进行通讯。移动Agent技术的发展和应用为克服目前使用静态构件本质上的缺陷提供了可能性。移动性和自治性应用到入侵检测机制中,实现了“哪里有入侵哪里有检测”的系统模型。不仅能实现全网络范围内的入侵检测功能,具有良好的移植性;而且对网络系统和主机的资源占用较低,减少了出现网络瓶颈的可能。MADIDS系统工作模型如图1所示:

MADIDS系统主要由三大功能模块组成,分别为数据收集模块、分析协作模块以及管理控制模块。数据收集模块主要对来自主机日志和审计数据以及截获的网络数据包进行智能分析和预处理,处理后的数据作为分析协作模块的数据来源。分析协作模块对可疑时间进行检测,判断是否有入侵行为发生,并检测结果对目标主机采取相应的措施和报警处理。这是入侵检测系统中最重要的模块,主要由静态Agent和移动Agent两部分组成,入侵检测的任务主要由它们来完成。管理控制模块主要负责系统的初始化操作及与用户进行人机交互。

3.2 MADIDS系统实现

模型的实现采用IBM Aglets-基于Java的移动Agent平台为Agent提供执行环境,使其可以按具体的迁移机制在被监控的主机系统之间移动并执行入侵检测任务。系统使用Agent通信语言(ACL)作为Agent间交互的语言,Agent之间的通讯采用Aglets的Agent传输协议(Agent Transfer Protocol,ATP)来完成,它是一个通用的移动Agent协议,可以支持不同系统中的移动Agent的通信过程,而且具有强大的网络功能。系统工作流程如图2所示:

(1)每个目标节点的传感器对系统日志或网络进行监控,搜索入侵可疑行为;

(2)如果传感器发现了可疑行为,立刻通知管理检测器,同时该节点的Agent守护进程自动产生跟踪Agent,并激活与该入侵可疑行为相关的信息收集与学习Agent;

(3)信息收集与学习Agent在目标节点上收集与入侵可疑行为有关的信息,并进行学习,提取用户行为特征与有关的安全模式;

(4)在激活信息收集与学习Agent后,跟踪Agent继续探查入侵可疑行为发生的节点,并努力探明该入侵嫌疑用户的远程登录位置;

(5)信息收集与学习Agent完成任务后,将结果传回给管理节点上的学习综合Agent;

(6)跟踪Agent迁移到跟踪路径上的下一个目标节点,激活新的信息收集与学习Agent;

(7)如果跟踪Agent己到达入侵可疑行为源节点,或再也无法移动,就返回检测管理器中;

(8)检测管理器中的学习综合Agent根据对信息收集与学习Agent传回的内容进行分析与综合,并将结果提交给检测管理器;

(9)检测管理器定期发出遍历Agent,遍历它所管辖的网段,同时收集各个目标节点的信息,带回检测管理器交由学习综合Agent进行分析与综合。

(10)检测管理器根据学习综合Agent提交的结果进行入侵检测和判断。如果判断发生了入侵,那么系统将采取一定措施进行防范,并且对入侵产生的后果进行处理,即转入预警及实时响应阶段。

3.3 结果分析

(1)性能分析

本文对系统进行了相关的测试。硬件环境如表2所示,100兆D-Link网卡,采用ATP协议进行通讯,网络检测代理采用Libpcap库监听网络。为了做到数据包连续不断地到达,本文测试时先用Tcpdump捕获一定数量的数据包存于文件中,然后用检测代理进行处理。

系统启动前后资源的占有率(CPU和内存)如图3所示。实验结果显示,MADIDS的运行不会影响主机系统的正常结果。

(2)结果统计

本实验通过模拟对系统发起的端口扫描攻击和拒绝服务攻击的数据包总数和实际检测出的数据包进行统计,统计结果如图4所示。

4 结论与展望

在本系统中,实现了数据采集和入侵检测的分布式处理,并把基于主机方式和网络方式入侵检测有机的结合在一起,形成了分布式入侵检测系统。由于实现了各个Agent的真正的分布式结构,解决了在分布式入侵检测系统中存在着关键节点问题。研究表明基于移动Agent的分布式实时入侵检测关键技术的究是解决当前信息网入侵检测问题中的行之有效的手段。进一步的研究目标是将神经网络和遗传算法等技术引入基于Agent的入侵检测系统,构建自免疫的入侵检测系统,使系统具备分析并检测未知的入侵模式的能力和自我发展的潜力。

参考文献

[1]Yan S,Zhang X.Computer network intrusion detection[A]. 1999,IEEE.

[2]Cabrera J, Ravichandran B,Mehra R K. Statistical Traffic Modeling for network intrusion detection[A]. IEEE, 2000.

[3]Lippmann R, Haines JW.Fried D J. et al. Off-line intrusion detection evaluation [J].Computer Networks.2000,34(4):579-595

[4]Spafford E H,Zamboni D. Intrusion detection using autonomous agents[J].Computer Networks.2000,3(4):547-570.

[5]B. Mukherjee, L Heberlein,et al. Network intrusion detection[J].IEEE Network,1994,8(3):26-41.

[6]Midori Asaka. The implementation of IDA: An intrusion detection agent system[A].1999,IEEE.

[7]Dong Yongle,Qian Jun.A Cooperative Intrusion Detection System Based On Autonomous Agents[A]. 2003,IEEE.

[8]B. Mukherjee, L T, Heberlein.Levitt.Network Intrusion Detection,IEEE Network, 2004,8(3): 26-41.

[9]J.P.Anderson, Compuier security threat monitoring and surveillance. Technical report, James P. 1980.